Новости дня:

Хакер-ЛайфхакерСпециалисты компании Check Point рассказали об обнаружении нового семейства малвари для Mac, которое не останавливает защита Gatekeeper. Малварь получила идентификатор OSX/Dok (далее просто Dok), и исследователи пишут, что вредонос использует всплывающие окна для получения административных привилегий, скрывает трафик при помощи Tor, а также применяет фальшивые сертификаты для перехвата браузерного трафика.

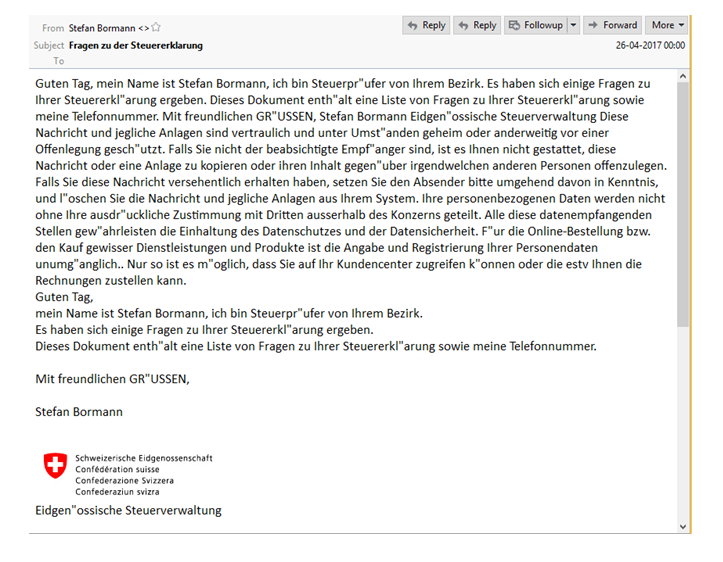

Согласно данным аналитиков, в настоящее время Dok атакует преимущественно европейских пользователей и распространяется через спамерские письма, замаскированные под послания из налоговой службы.

Такие письма содержат вложение Dokument.zip, и внутри архива скрывается приложение Truesteer.AppStore. При попытке его запуска пользователь увидит только ошибку, тогда как на самом деле вредонос копирует себя в другое место на жестком диске и удаляет оригинал. Так как вредонос использует подписанный Apple сертификат (developer certificate), Gatekeeper не заметит ничего подозрительного.

Скопировав себя в /Users/Shared/, малварь добавляет loginItem с именем AppStore, чтобы закрепиться в системе. Затем разработчики малвари применяют социальную инженерию и тактику, хорошо знакомую экспертам и пользователям, которые сталкивались с Android-малварью: Dok выводит на экран окно, согласно которому в ОС была обнаружена проблема с безопасностью и теперь возникла необходимость установить обновление, для чего требуется ввести пароль. При этом пользователь не может продолжать работу и фактически оказывается «заблокирован» в этом окне до тех пор, пока не даст свое разрешение.

Вынудив жертву завершить установку, Dok скачивает и устанавливает на машину клиент Tor, SOCAT и менеджер пакетов Brew. Используя полученные привилегии, вредонос изменяет сетевые настройки системы, скачивает с сервера злоумышленников файл настроек PAC (Proxy AutoConfiguration) и пернаправляет весь исходящий трафик жертвы на прокси.

Также Dok устанавливает в системе новый корневой сертификат, что позволяет атакующим перехватывать трафик жертвы, эффективно используя позицию man-in-the-middle. Фактически после завершения этих операций операторы малвари способны перехватить любой трафик пользователя, зашифрованный или незашифрованный, а также внедрять собственный контент в веб-страницы или подменять их полностью.

Впервые малварь была замечена 21 апреля 2017 года, и тогда VirusTotal показывал 0% обнаружений. С тех пор ситуация улучшилась (1, 2), но пользователям Mac’ов все равно крайне не рекомендуется открывать подозрительные почтовые вложения.