Новости

Хакер-Лайфхакер

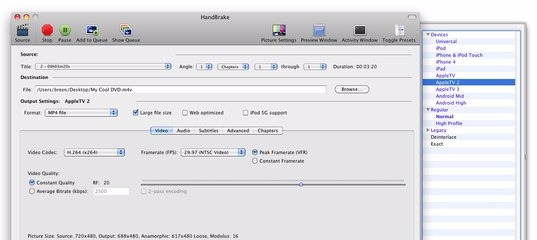

Разработчики популярного мультиплатформенного конвертера HandBrake предупредили пользователей о том, что сайт приложения недавно был скомпрометирован. Неизвестные злоумышленники заставили одно из зеркал проекта раздавать Proton RAT, и малварь распространялась под видом HandBrake со второго по шестое мая 2017 года.

В зоне риска оказались пользователи macOS, так как взломщики подменили именно клиент для устройств Apple. Сообщается, что неизвестные атакующие скомпрометировали зеркало, располагающееся по адресу download.handbrake.fr (в настоящий момент не работает, так как проводится расследование). Теперь всем пользователям, кто скачивал HandBrake для Mac (версия 1.0.7) в указанные даты, следует проверить SHA1 / 256 сумму файла. Зараженная версия приложения имела следующие суммы

SHA1: 0935a43ca90c6c419a49e4f8f1d75e68cd70b274

SHA256: 013623e5e50449bbdf6943549d8224a122aa6c42bd3300a1bd2b743b01ae6793.

Также можно поискать процесс Activity_agent с помощью OSX Activity Monitor, и если процесс обнаружен – система заражена. Разработчики сообщают, что пользователи, которые лишь обновляли приложение до актуальной версии 1.0.7, вне опасности, так как апдейтер запрашивает проверку DSA подписей, и данная функция появилась еще в HandBrake 0.10.6.

Если заражение уже произошло, и Proton проник в систему, избавиться от малвари можно выполнив ряд достаточно простых действий. Сначала понадобится запустить приложение Терминал и выполнить следующие команды:

launchctl unload ~/Library/LaunchAgents/fr.handbrake.activity_agent.plist

rm -rf ~/Library/RenderFiles/activity_agent.app

Затем нужно проверить, содержит ли ~/Library/VideoFrameworks/ файл proton.zip, и если потребуется, удалить директорию. После нужно избавиться от любых имеющихся установок HandBrake.app.

Также разработчики HandBrake настоятельно рекомендуют потенциальным пострадавшим сменить все пароли, которые могли храниться в KeyChain или браузере.

Напомню, что Proton RAT был обнаружен в марте 2017 года. Согласно данным специалистов и рекламе малвари, Proton написан на Objective C и не обнаруживается существующими антивирусными решениями для macOS. Вредонос рекламируется в даркнете и в открытом интернете как «профессиональное FUD-решение для слежки и контроля», способное получить root-доступ к устройству и фактически перехватить над ним контроль.