MikroTik corrige falha Zero-Day sob ataque em tempo recorde

DARKNET BRASIL

O MikroTik lançou patches de firmware para o RouterOS, o sistema operacional que acompanha alguns de seus roteadores. Os patches consertam uma vulnerabilidade Zero-Day explorada na natureza.

Um engenheiro da MikroTik disse ontem que "a vulnerabilidade permitia que uma ferramenta especial se conectasse à porta do Winbox [MikroTik] e solicitasse o arquivo de banco de dados do usuário do sistema".

O invasor descriptografaria os detalhes do usuário encontrados no banco de dados e entraria no roteador MikroTik.

Zero-day visto no fórum tcheco

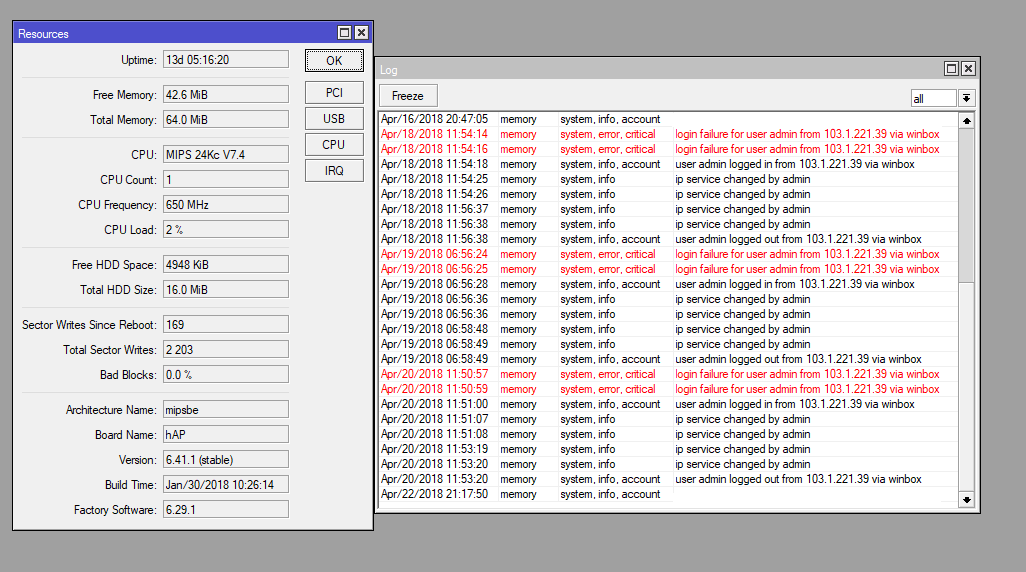

De acordo com os usuários de um fórum de tecnologia tcheco, que identificaram os ataques pela primeira vez, os hacks seguiram um padrão similar. O invasor teria duas tentativas de login do Winbox com falha, um login bem-sucedido, mudaria alguns serviços, sairia e voltaria algumas horas depois.

Todos os ataques foram realizados visando o Winbox , um serviço de gerenciamento remoto que a MikroTik oferece com seus roteadores para permitir que os usuários configurem dispositivos de uma rede ou da Internet. O serviço Winbox (porta 8291) é enviado por padrão com todos os dispositivos MikroTik.

O Zero-Day não foi explorado em massa

A boa notícia é que todos os ataques foram realizados a partir de um único endereço IP , sugerindo que esse era o trabalho de um hacker solitário. O endereço IP que todos os usuários relataram que viram ataques vindos foi 103.1.221.39, atribuído a Taiwan.

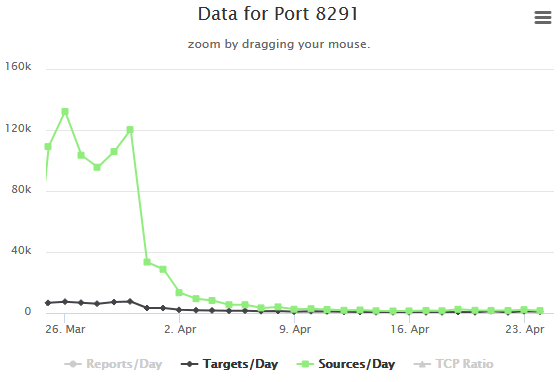

As tentativas de exploração de Zero-Day da MikroTik foram em uma escala muito pequena, dificilmente se registrando em rastreadores de atividade de porta, como os fornecidos pela SANS ISC e Qihoo 360 Netlab .

MikroTik diz que a vulnerabilidade de Zero-Day afetou todas as versões do RouterOS lançadas desde a v6.29. A empresa corrigiu o Zero-Day em RouterOS v6.42.1 e v6.43rc4, lançado hoje mais cedo.

A empresa levou menos de um dia de relatórios de usuários para colocar um patch. A julgar que alguns fornecedores levam meses e anos para liberar patches de firmware, o tempo de resposta do MikroTik é bastante impressionante.

Usuários aconselhados a alterar senhas, porta do Winbox

Como o invasor roubou o arquivo de banco de dados do usuário e não há como dizer quais roteadores foram comprometidos nesses ataques, os engenheiros da MikroTik recomendam que todos os proprietários de dispositivos alterem as senhas da conta de administrador do roteador.

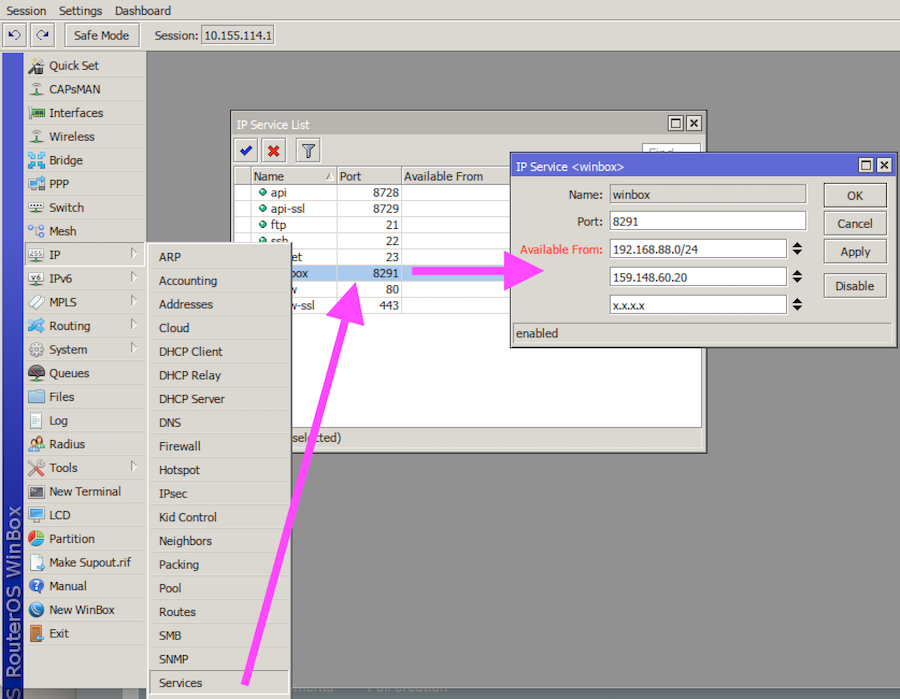

Além de atualizar o firmware do roteador, os engenheiros da MikroTik também aconselham os usuários a usar o próprio utilitário Winbox para alterar a porta do Winbox para outro valor ou usar os campos "Available From" para limitar a disponibilidade da porta a IPs e intervalos IP selecionados. Veja a imagem abaixo para orientação.

Esse Zero-Day (que ainda não tem um identificador CVE) não deve ser confundido com uma vulnerabilidade recente descoberta pelos pesquisadores do CORE Security (que afeta o serviço SMB do roteador) e não é a mesma vulnerabilidade recentemente explorada pelo botnet Hajime.

Artigos relacionados:

Hajime botnet faz um retorno com varredura maciça para MikroTik Routers

Grupo de Espionagem Cibernética Infecta Vítimas Através de MicroTik Routers

Pesquisa revela que usuários não têm pistas sobre a segurança do roteador

Mais de 65.000 roteadores domésticos estão causando tráfego ruim para botnets, APTs

Fonte: BleepingComputer