Как крадут деньги при ICO

RussianResearchРазбираем типовые сценарии похищения средств и самих ICO.

В 2017 году киберпреступникам удалось украсть 10% всех средств, инвестированных в ICO через Ethereum. Общий ущерб составил почти 225 миллионов долларов, 30 тысяч инвесторов лишились в среднем по 7500 долларов. Разберемся, как именно крадут деньги при ICO. Тут может быть замешан весь хакерский арсенал, а могут использоваться и самые примитивные методы.

Содержание статьи

- Путь к ICO

- Кража White Paper

- Компрометация аккаунтов

- Дефейсы

- Фишинг

- Когда теряешь после сбора

- Как защитить команду: типовой сценарий

- Выводы

«Еще до начала ICO мы столкнулись с дюжиной фишинговых сайтов, DDoS-атаками и угрозами — от „ИГИЛ“ и от „итальянской мафии“: „Переведите 10 биткойнов на этот кошелек, иначе мы вас уничтожим!“», — вспоминает подготовку к сентябрьскому ICO Илья Ремизов, директор по технологиям Blackmoon. Его команда обратилась за защитой к нам — в Group-IB, и мы зачищали фишинговые сайты, нейтрализовали этих шантажистов-вымогателей.

Меньше чем за двадцать часов Blackmoon собрала более 30 миллионов долларов. Но такое идеальное ICO случается не всегда. На криптовалютах уже давно пытаются заработать не только спекулянты и криптоэнтузиасты, но и хакеры, которые используют свои навыки для хищений и кибератак.

Криптовалюта привлекает киберпреступников еще с 2011 года: именно тогда хакеры начали активно взламывать онлайновые кошельки, криптовалютные биржи и обменники, похищать приватные ключи от кошельков физических лиц. Некоторые банковские трояны — TrickBot, Vawtrak, Qadars, Triba, Marcher — были перенацелены на пользователей криптовалютных кошельков.

Почувствовав запах денег, атаковать криптовалютные биржи стали не только традиционные киберпреступники, но и прогосударственные хакеры. К примеру, в недавних атаках на южнокорейские криптосервисы подозревают хакеров из северокорейской группы Lazarus.

В ранние дни Bitcoin от хакеров требовалась качественная подготовка и обширный репертуар техник. Широкое распространение ICO существенно изменило ситуацию. Зачастую даже атакующий, который ничего не понимает в блокчейне и защите информации, имеет возможность сорвать куш.

Путь к ICO

Когда команда решает провести ICO, она в первую очередь разрабатывает White Paper (WP) — документ, в котором описывается технология и бизнес-модель проекта. На основе разработанного WP создается лендинг, и организаторы привлекают сообщество, интерес которого к проекту постоянно подогревается новостями и возможностью пообщаться с командой. В какой-то момент анонсируют дату ICO, после чего следует череда активностей до часа «икс»: рекламные кампании в поисковиках и на прочих ресурсах, почтовые рассылки и так далее. В назначенное время открывается ICO, инвесторы получают возможность закупить токены проекта, а проект принимает криптовалюту на свои кошельки.

На каком из шагов в пути ICO появляются хакеры? На всех! Хакеры, как и все остальные инвесторы, тоже хотят заработать на ICO. Как только публикуется первая версия White Paper, у злоумышленников появляется отправная точка для начала операции.

Кража White Paper

Одна из особенностей проектов блокчейн-индустрии — это полная открытость и прозрачность. Большая часть разработок и исходных кодов публикуется в открытом доступе. Очевидно, что в первую очередь команда публикует WP.

Совсем недавно был зарегистрирован интересный случай, когда злоумышленники смогли заработать на копировании чужого проекта. Схема выглядит очень просто: берется легитимный, хорошо проработанный White Paper на русском языке, делается его полная копия через Google Translate, создается лендинг с описанием проекта, новой командой (фейковой, естественно) и новым брендом. Проект грамотно раскручивается в Сети: появляется контекстная реклама, огромные треды на Bitcointalk.org и так далее.

Например, наши коллеги по цеху из Crypto Detectives обнаружили, что владельцы проекта Wi-Fi Global скопировали и перевели WP команды worldwifi.io. Если присмотреться внимательно, Wi-Fi Global — это всего лишь немного переработанный вариант World Wi-Fi. При этом сообщество в «Телеграме» у Wi-Fi Global насчитывает две с лишним тысячи человек и, по словам участников проекта, им удалось привлечь 500 тысяч долларов на pre-ICO.

Компрометация аккаунтов

Поскольку на сайте проекта обычно имеется детальная информация обо всех членах команды, разведка для злоумышленников существенно упрощается. Ни для кого не секрет, что в Сети гуляет огромное количество дампов утекших паролей. Если скомпрометированный пароль используется где-то еще, то это может привести к крайне нежелательным последствиям — не только для владельца аккаунта, но и для проекта и инвесторов.

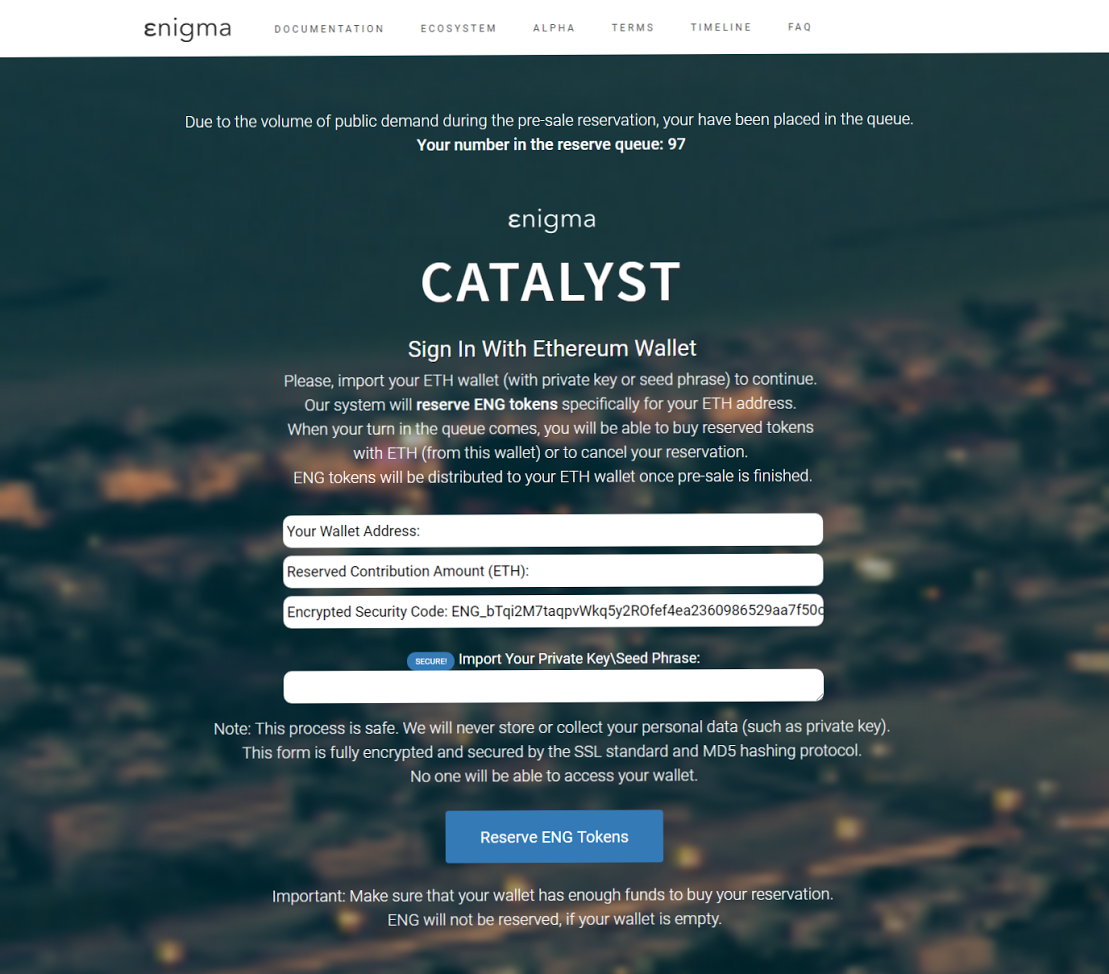

Именно такая неприятная история приключилась с авторами проекта Enigma. Хакеры успели заработать полмиллиона долларов еще до того, как была анонсирована дата проведения ICO. Атакующие смогли скомпрометировать веб-сайт Enigma и несколько аккаунтов в социальных сетях.

Основатели проекта — выходцы из Массачусетского технологического института. Исполнительный директор, по-видимому, не очень любил использовать разные и сложные пароли для своих аккаунтов. Благодаря этому хакеры получили доступ к адресу его электронной почты (на которой не было двухфакторной аутентификации). Естественно, завладеть доступом к другим сервисам и аккаунтам, привязанным к адресу, не составило труда. Следом были скомпрометированы учетные данные других членов команды. Злоумышленники получили доступ к странице enigma.co (сайт, на котором производилась продажа токенов, не был скомпрометирован) и мессенджеру Slack.

Получив доступ к enigma.co, хакеры разместили там анонс продажи токенов, написали об этом в Slack в чате для сообщества и сделали почтовую рассылку по украденному списку. Все это — чтобы распространить свой адрес, на который предлагалось перевести токены. Всего им удалось собрать 1492 ETH — порядка полутора миллионов долларов.

Дефейсы

Все самое плохое, как правило, происходит именно в день ICO. Шквал DDoS-атак одновременно с наплывом пользователей, лавина сообщений в канал проекта в Telegram и Slack, спам по списку рассылок.

Самое обидное, что может произойти, — дефейс сайта во время ICO. Цель хакеров очень простая: поставить на официальный портал проекта свой кошелек и собирать средства на него.

Жертвой такой атаки стал проект CoinDash. Во время ICO сайт CoinDash был взломан, хакеры выставили на главной странице проекта нелегитимный кошелек. Понятное дело, что все инвесторы ринулись закидывать криптовалюту не на кошельки CoinDash, а на хакерские. Жертвами атаки стали больше двух тысяч инвесторов, потеряв в совокупности около 37 000 ETH.

Команда проекта оказалась порядочной и возместила ущерб инвесторам, попавшимся в руки хакеров.

Фишинг

Фишинг встречается почти всегда, когда на ICO выходит более-менее известный проект. Рассылка мошеннических писем, как правило, сопровождается мощной DDoS-атакой на сайт проекта. Смысл всего этого очень прост: хакеры копируют содержимое сайта, делают похожий домен и выкладывают в интернет. Ничего необычного здесь нет, все как и всегда. В случае с ICO создаются фиши двух типов: первый тип заточен под кражу приватного ключа пользователя, второй просто просит перекинуть криптовалюту на адрес кошелька или смарт-контракта.

Как кто-то может оставить на сайте мошенников приватный ключ? Не кажется ли это подозрительным? Увы, когда в деле замешано желание быстро обогатиться, случается еще и не такое. Судя по Etherscan, люди иногда делают и повторные переводы, ничего при этом не получая взамен.

По статистике компании Chainalysis, около 56% всех средств, украденных с ICO, были похищены с помощью фишинговых атак. Примерная оценка ущерба от фишинга — 115 миллионов долларов. По данным Group-IB, крупная фишинговая группировка зарабатывает от 3 тысяч до 1 миллиона долларов в месяц. Сейчас фишинг — самый популярный способ хищения средств у инвесторов. В разгар «криптовалютной лихорадки» все стремятся как можно быстрее купить токены (зачастую они продаются с большой скидкой) и не обращают внимания на такие мелочи, как кривые домены.

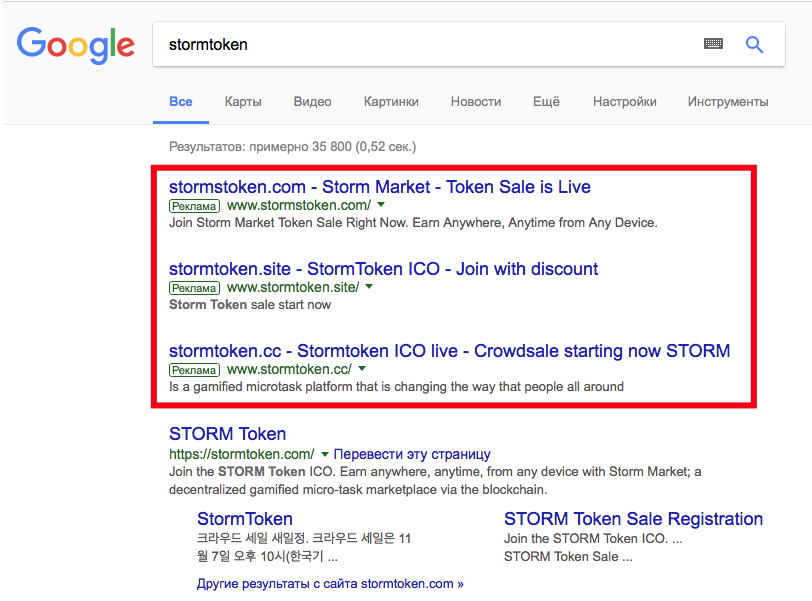

Типичная схема — злоумышленники покупают контекстную рекламу в поисковых движках, организовывают лавину сообщений в мессенджерах и любыми способами стараются нагнать трафик на фишинговый сайт. В общем, при желании можно даже ввести показатель инвестиционной привлекательности проекта, подсчитав количество фишинговых сайтов, сделанных на его основе.

Готовясь к одной презентации, я сделал скриншот с поиском ICO STORM Token в Google. Он примечателен тем, что первые три ссылки — это фишинг, размещенный через контекстную рекламу. Кроме того, часто попадается фишинговый MyEtherWallet. Будьте бдительны!

Есть очень хороший проект etherscamdb.info, где агрегируют фишинг по ICO. В его базе насчитывается 2533 вхождения. Существенно для столь молодой индустрии. Для одного только MyEtherWallet зарегистрировано 2206 фишинговых доменов.

Когда теряешь после сбора

Самый плохой вариант для любой ICO-команды — потерять средства после успешного сбора. Это случается из-за неаккуратного обращения с криптовалютой, уязвимостей в смарт-контрактах и зиродеев в популярных кошельках. И даже если отбросить уязвимости в собственном ПО, риск потери средств в остальных случаях нивелировать достаточно сложно.

Хороший пример — проект The DAO, у которого атакующие смогли украсть как минимум 53 миллиона долларов. Другой пример — проект aeternity, у которого было похищено 30 миллионов долларов через зиродей-уязвимость в кошельке Parity.

Уязвимости смарт-контрактов активно изучаются сообществом. Например, в работе ученых из Университета Кальяри (PDF) описаны разные техники эксплуатации. Существуют и попытки повысить безопасность — к примеру, утилита Oyente проверяет смарт-контракты на уязвимости в автоматическом режиме.

Скорее всего, «криминальные» смарт-контракты еще найдут свое применение в мире высоких технологий. Например, в научной работе «Кольцо Гига: исследование будущего криминальных смарт-контрактов» (PDF) исследователь Ари Юэльс и его коллеги рассматривают варианты того, как можно использовать смарт-контракты во вред.

Как защитить команду: типовой сценарий

Самая уязвимая часть любого проекта — это его команда. Плохая защита персональных аккаунтов, отсутствие элементарной культуры компьютерной гигиены зачастую приводит к тому, что аккаунты мессенджеров и соцсетей компрометируются и атакующие получают возможность рассылать ссылки на фишинговые сайты налево и направо, дискредитировать команду, менять данные на сайтах и так далее. Хуже этого может быть только компрометация приватных ключей от криптовалютных кошельков.

Итак, вот что нужно сделать, чтобы проведение ICO не было омрачено криминалом.

- Защита от DDoS-атаки. Практически каждый раскрученный проект сталкивается с атаками этого типа. Лучше заранее озаботиться качественной защитой от DDoS. Недоступность сайта зачастую отталкивает потенциальных инвесторов от вложений.

- Защита команды проекта. Все члены команды должны защитить свои персональные аккаунты в социальных сетях, поставить двухфакторную аутентификацию, внедрить парольные политики.

- Информационная безопасность приложений. Естественно, нужно проверить все на наличие уязвимостей и сделать качественные настройки доступа к критичным службам на серверах.

- Проверка смарт-контрактов на наличие известных уязвимостей. Нужно как минимум просканировать их автоматическими средствами.

- Обучите комьюнити распознавать фишинг. Это относительно простая и дешевая мера, которая позволит существенно обезопасить потенциальных инвесторов от потери средств.

Выводы

Проанализировав более полутора сотен атак на блокчейн-проекты (биржи, обменники, кошельки, фонды), мы пришли к выводу, что основная масса проблем кроется в уязвимости самих криптосервисов, использующих технологию блокчейна. В случае с Ethereum криптосервисы сталкиваются как с уязвимостями в собственных смарт-контрактах, так и с хорошо изученными проблемами вроде дефейсов, компрометации аккаунтов и фишинга. Зачастую хакерам даже не нужно знать особенности работы смарт-контрактов и тонкости работы блокчейна. Традиционные и хорошо отработанные методы отлично работают при хищении криптовалюты у пользователей.