Hacker Amador Atrás da Botnet Satori

DARKNET BRASIL

Um chamado "script kiddie" está por trás do recém-descoberto Satori botnet que assustou pesquisadores de segurança por causa de sua rápida elevação a um tamanho de centenas de milhares de dispositivos comprometidos.

Os pesquisadores dizem que um hacker chamado Nexus Zeta criou o Satori, que é uma variante do malware do Mirai IoT que foi lançado on-line em outubro de 2016.

Satori botnet usou Huawei zero-day

Satori, que também é rastreado sob o nome de Mirai Okiru, ganhou vida em 23 de novembro, quando o malware começou a se espalhar na internet.

Satori era extremamente virulento, infectando muitos dispositivos do get-go. Ao contrário das versões anteriores de Mirai, não dependia de ataques ativos de força bruta baseados em Telnet, mas usavam explorações em vez disso.

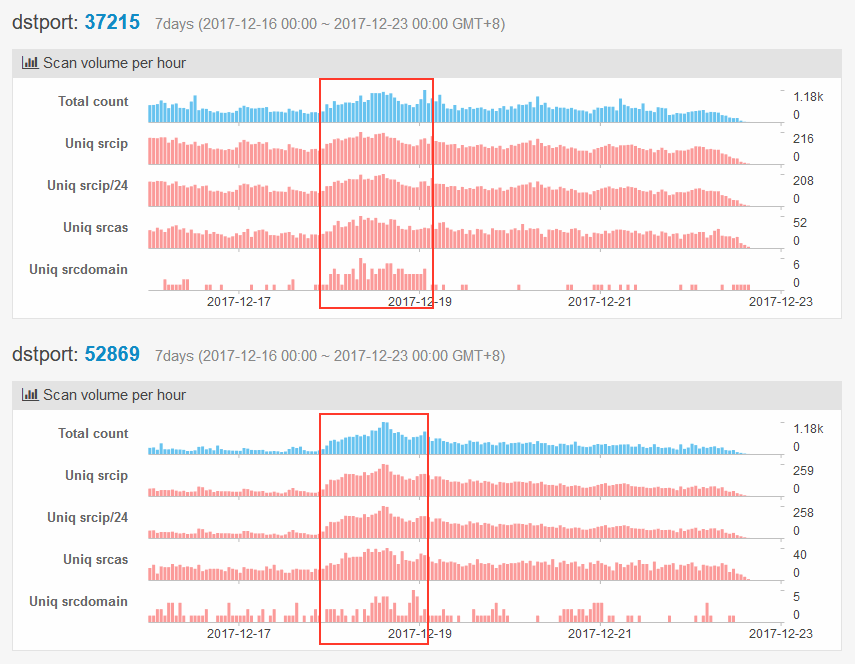

Mais precisamente, escaneou a porta 52869 e usou CVE-2014-8361 (exploração UPnP afetando o Realtek, D-Link e outros dispositivos), e escaneou a porta 37215 e usou uma exploração desconhecida (na época).

Mais tarde, descobriu-se que esta última exploração era realmente um dia zero (CVE-2017-17215) que afetou os roteadores Huawei HG532. Huawei emitiu atualizações e um alerta de segurança uma semana após os ataques terem começado, depois de serem notificados por pesquisadores da Check Point.

A Bleeping Computer informou sobre o Satori em 5 de dezembro , quando o botnet começou a surgir nos problemas de vários pesquisadores de segurança e empresas de segurança cibernética. Na época, a botnet contava mais de 280 mil bots, com a grande maioria localizada na Argentina.

Desde então, o botnet começou a infectar fortemente dispositivos em prestadores de serviços de Internet localizados no Egito, Turquia, Ucrânia, Venezuela e Peru.

Satori botnet C & C servidores retirados

Durante o fim de semana passado, representantes de inúmeros ISPs e empresas de segurança cibernética intervieram e derrubaram os principais servidores C & C da Satori botnet, de acordo com os insiders da indústria que falaram com o Bleeping Computer . No momento em que foi retirado, a botnet contou entre 500.000 e 700.000 bots, de acordo com estimativas aproximadas.

Imediatamente após a retirada, a atividade de varredura nos portos 52869 e 37215 viu um pico enorme, de acordo com informações fornecidas aos pesquisadores da empresa Bleeping Computer by Netlab. O cenário mais provável é que o Nexus Zeta está procurando digitalizar e encontrar bots para outra instância do Satori.

Script kiddie atrás de Satori

Em um relatório publicado ontem, os pesquisadores do Check Point revelaram a identidade do autor do botnet Satori - o Nexus Zeta acima mencionado.

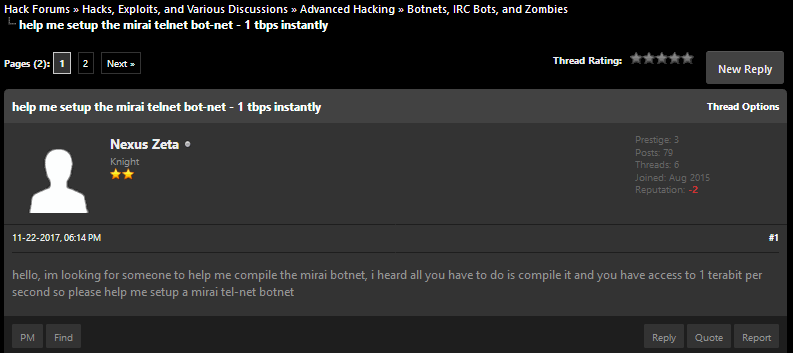

Os pesquisadores dizem que o rastrearam porque ele registrou domínios usados na infra-estrutura Satori com um endereço de e-mail que também foi usado para uma conta HackForums - um local de encontro infame para hackers ignorantes.

"Embora ele raramente esteja ativo em tais fóruns, os poucos posts que ele faz revelam um ator menos profissional (" sic] ", diz Check Point.

Uma publicação no fórum realizada em 22 de novembro, um dia antes da atividade de Satori começar a ser detectada, mostra Nexus Zeta pedindo ajuda na criação de um botnet Mirai (Satori é uma variante Mirai).

Olá, estou procurando alguém para me ajudar a compilar o botnet mirai, ouvi tudo o que você tem a fazer é compilá-lo e você tem acesso a 1 terabit por segundo, então, ajude-me a configurar uma rede de mirai tel-net

Duas questões permanecem por enquanto. O primeiro é "Will Satori fazer um retorno?" e o segundo é "Nexus Beta descobriu o complexo Huawei zero-day por conta própria, ou ele comprou de outro lugar?".

Com base na informação que a Bleeping Computer obteve, a Satori não foi identificada como a fonte de nenhum ataque DDoS importante nas últimas semanas.

O botnet Satori (Mirai Okiru) não deve ser confundido com outro botnet Mirai que ganhou vida o mês passado, baseado na variante Mirai Akuma.

Este artigo foi compilado usando informações fornecidas pelos iniciados da indústria que queriam permanecer anônimos, mas também relatórios do Qihoo 360 Netlab , Fortinet e Check Point . Se você está procurando COIs e uma análise do funcionamento interno do malware do Satori, recomendamos ler os relatórios.

Fonte: BleepingComputer