End-to-End шифрование (E2EE) и стеганография

Темная Сторона

End-to-End шифрование заключается в том, что данные шифруются отправителем и дешифруются только получателем. Если вы хотите избежать отслеживания, массовой слежки, хакеров и так далее, то вам нужен именно этот вид шифрования передаваемых данных.

Использование защищенного HTTPS на всех веб-сайтах становится все более необходимым, независимо от типов передаваемых данных. Чем глубже мы будем обсуждать, как выполняется отслеживание, массовая слежка и хакинг браузеров, тем больше вы начнете понимать всю важность end-to-end шифрования.

Примерами технологии e2e шифрования являются такие вещи, как PGP, S/MIME, OTR, что расшифровывается как “off the record”, ZRTP, что расшифровывается как Z в протоколе RTP, а также SSL и TLS, реализованные правильным образом, все это может использоваться в качестве end-to-end шифрования. Компании, которые разрабатывают программное обеспечение, использующее end-to-end шифрование и системы с нулевым разглашением, не могут раскрыть детали обмена данными вашим врагам, даже по принуждению, даже если бы они этого сами захотели. В этом и заключается преимущество end-to-end шифрования с нулевым разглашением.

Если бы все использовали end-to-end шифрование всего трафика, то трафик всех людей выглядел бы одинаковым. Когда лишь немногие используют end-to-end шифрование, то именно они начинают выделяться.

End-to-end шифрование обеспечивает защиту в процессе передачи данных, но очевидно, что оно не может защитить данные после их получения. Далее вам нужен другой механизм защиты. Используйте end-to-end шифрование везде, где это только возможно.

Стеганография

Стеганография - это способ сокрытия информации или файлов внутри другого несекретного текста или данных. Это называется "спрятать данные на видном месте". Вы можете, например, спрятать текстовый файл, содержащий секретную информацию, внутри файла с изображением. Файл с изображением будет выглядеть как обычная картинка, но будет содержать секретное сообщение.

Файл, содержащий секретные данные, называется контейнером. Заполненные контейнеры, они еще называются стегоконтейнерами, выглядят, как изначальные файлы, как это видно здесь, без заметных отличий. Лучшими контейнерами являются видео-файлы, изображения и аудио-файлы, так как любой может посылать, получать и скачивать их, и эти типы файлов не вызывают подозрений.

Данные просто прячутся, а не шифруются. Опытным людям будет очень просто взять копию оригинального файла, сравнить ее с другим файлом и выявить применение стеганографии, а также вытащить секретное сообщение.

Если вы используете видео, изображения или аудио-файлы для создания тайных сообщений, то вам не следует загружать их куда-либо, где эти файлы могут быть основательно изменены при помощи, например, сжатия. Например, загрузка видео на YouTube разрушит секретное сообщение, а отправка видео через электронную почту должна сработать.

Стеганография используется, когда вам нужно скрыть, что вы отправляете секретное сообщение. Возможно, последствия от обнаружения этого факта очень высоки. Когда вы используете только шифрование, то очевидно, что вы его используете. В случае со стеганографией, совершенно не очевидно, что вы отправляете сообщение.

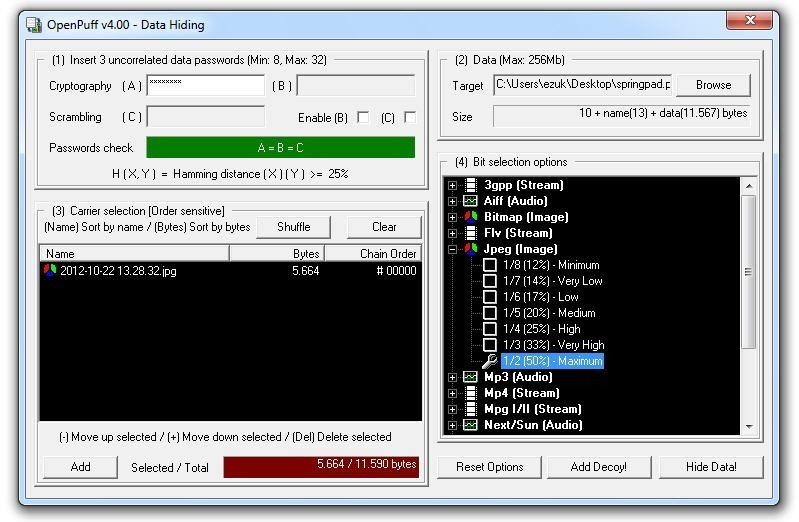

Некоторые инструменты для стеганографии, вдобавок, используют шифрование, чтобы сообщение было труднее определить. Один из них я бы порекомендовал вам под Windows, это OpenPuff, сейчас я продемонстрирую, как это работает, чтобы вы немного получше разобрались в стеганографии, к тому же, этот инструмент содержит и некоторые отличные дополнительные возможности.

OpenPuff - Steganography & Watermarking

Давайте для начала спрячем данные. Нажимаем "Hide". Здесь вам нужно ввести три пароля. Если хотите узнать, для чего они нужны, обратитесь к инструкции по этой ссылке, здесь подробно расписаны причины. Использование трей паролей - это часть алгоритма для встраивания скрытой информации.

Мне нужны три пароля, я заранее их сгенерировал, программа требует сложные пароли. Копирую и вставляю их сюда, и теперь мне нужно добавить контейнер. Нажимаю "Add" и выбираю картинку в качестве контейнера.

Картинка добавлена, формат JPEG, размер 192 байта, и теперь мне нужно добавить секретное сообщение. Это может быть любой файл, но есть ограничения по размеру контейнера и по размеру сообщения. Вам нужен большой контейнер для большого сообщения. Я выберу свой готовый файл.

Кстати, можно выбрать несколько контейнеров. Это могут быть несколько видео, изображений, другие файлы. Нам хватит и одного контейнера. Я спрячу данные в него и все будет готово.

Но что я сейчас сделаю вместо этого, я добавлю ложный объект. Нажимаем сюда, копируем пароли, добавляем ложный текст. Вот этот текст. Подтверждаем. Готово.

В криптографии и стеганографии может быть использован метод правдопободного отрицания, когда отрицается существование зашифрованного файла или сообщения с той целью, чтобы атакующий не мог доказать существование данных в виде незашифрованного текста. Именно это мы и делаем сейчас при помощи ложного текста. Если кто-то имеет какие-либо подозрения и запрашивает пароль, мы можем дать эти поддельные пароли и они раскроют поддельный текст вместо настоящего текста.

Итак, давайте спрячем настоящие и поддельные данные вместе, поместим их в папку "Steg". Окей, готово. Нажимаем "Готово". И вот мы видим, наш стегоконтейнер, который содержит два сообщения. Он содержит поддельное сообщение и содержит настоящее сообщение, и если вы хотите сравнить его с оригинальным файлом, который у нас здесь, и как видите, нет реальных видимых отличий между этими двумя файлами. Вам не следует использовать файлы, взятые из Интернета, они могут быть использованы для сравнения с вашим стегоконтейнером, либо стоит предварительно изменить контейнер путем изменения его размера или сжатия, потому что если вы что-либо быстро ищете в Интернете, скачиваете этот файл, намереваясь использовать его в качестве контейнера, кто-то другой может сделать тоже самое. Они также осуществят беглый поиск, попытаются найти этот файл, используя Google. Довольно-таки легко искать изображения в Google и в сервисе Google Images, и они могут сравнить их и обнаружить, что были произведены какие-то изменения и проверить, была ли задействована стеганография.

Что вам следует сделать, это скачать файл, изменить его размер или сжать его, или использовать свой собственный файл. Если вы будете использовать свой файл и анонимность важна для вас, убедитесь, что он не содержит метаданных или exif-данных. Позже в курсе мы еще поговорим об EXIF и метаданных.

Давайте теперь извлечем данные из стегоконтейнера. Закроем это. Извлечь, добавить контейнер. Вот наш стегоконтейнер. Нам нужно внести пароли. Извлечь, поместить в папку "Steg". Готово. Мы извлекли секретное сообщение. "Орел приземлился", это кодовые слова.

Если бы кто-либо попытался принудить нас раскрыть содержимое, мы могли бы использовать поддельное сообщение. Внутри контейнера. Извлечь. Папка "Steg". И мы получим извлеченный поддельный текст здесь. Это обеспечит нам правдоподобное отрицание. Они не смогут доказать, что какое-либо другое сообщение было сокрыто внутри файла.

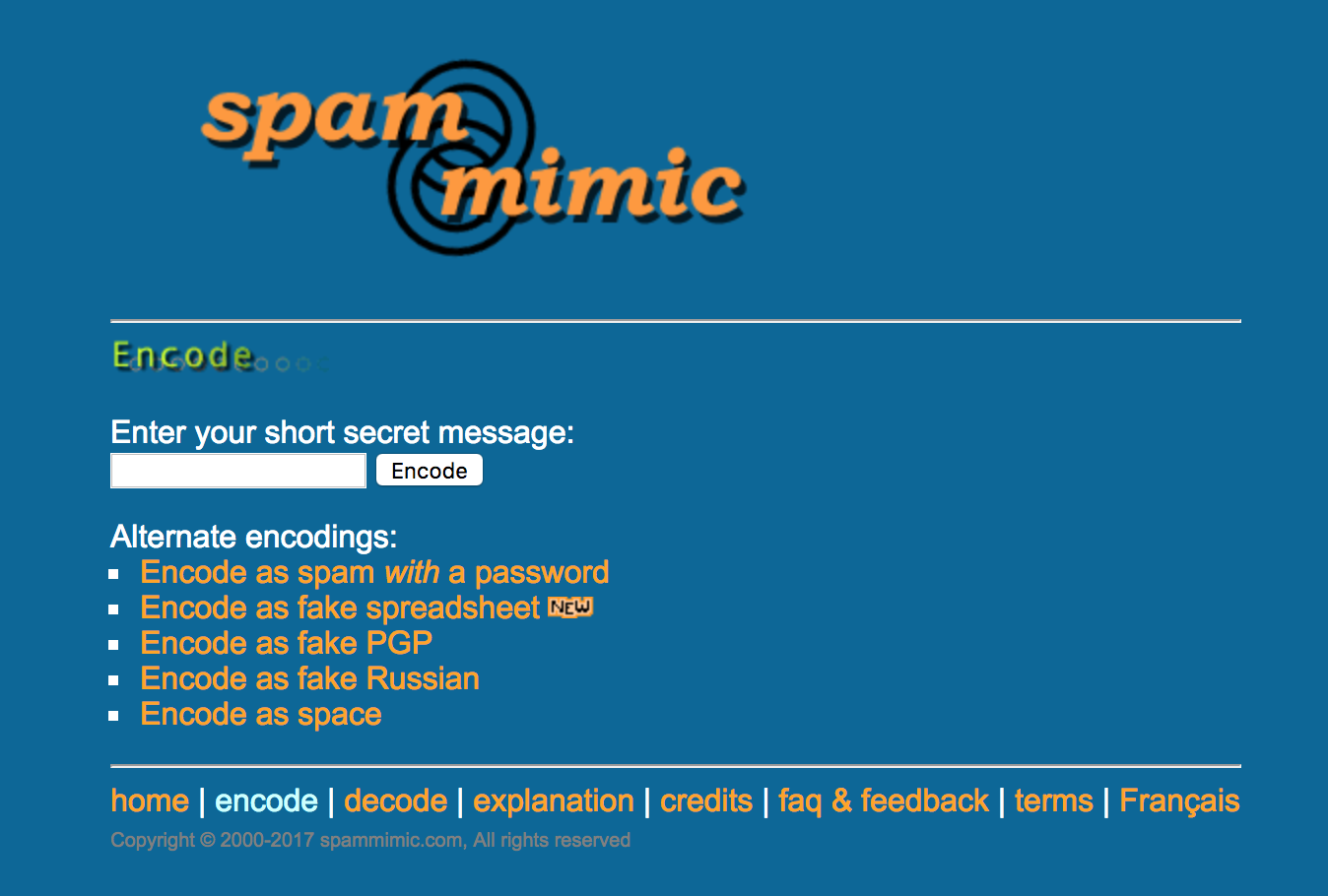

Spam Mimic

Перейдем к следующему инструменту для стеганографии, - SpamMimic. Здесь вы можете просто набрать какой-то текст и закодировать его. Он будет закодирован в спам-текст, который вы затем можете отправить по электронной почте, и это будет выглядеть как спам. Но это всего лишь стеганография. Здесь нет шифрования. Сначала вам стоит зашифровать его, если вы не хотите, чтобы этот сайт узнал, что сообщение содержит. Затем получатель может вставить этот текст сюда, декодировать и увидит сообщение: "Орел приземлился".

Черный Рынок - название говорит само за себя. Оригинальная одежда и техника за половину стоимости.

Гражданская Оборона - самооборона от А до Я, обзоры травматического и огнестрельного оружия, самозащита в физическом и юридическом планах.

Дурман - наркотики и их медицинское употребление, увлекательные трип-репорты, виды веществ, их свойства и последствия употребления.