Анонимизация трафика. Обманываем whoer.net

Life-HackНа страницах негласной социальной сети под управлением "Xenforo" я часто сталкиваюсь с вопросами о том, как попасть в "зелёную зону" сервиса проверки на анонимность https://whoer.net/ либо аналогичных.

Эта статья является своего рода ответом на эти многочисленные вопросы.

Прежде чем приступить к эксперименту по смене своего IP на IP-адрес любого желаемого города, необходимо определиться с выбором способа анонимизации трафика. Как видно на предыдущем скриншоте, сервисы проверки на анонимность способны определять проксификацию, соксификацию, анонимизацию трафика пользователя. Кроме того, почти на всех аналогичных сервисах производится проверка присутствия IP адреса пользователя в "Чёрных списках" (Blacklist).

Сторонники НЕэтичного хакинга с целью сокрытия своего истинного IP имеют в своём арсенале различные инструменты: дедики, прокси различной степени анонимности и приватности, соксы различного уровня, SSH-тоннели, различного рода VPN и так далее... Это богатство выбора уже на этапе подготовки к написанию статьи (а кого-то на этапе подготовки к мировому господству) заставляет меня задуматься о способе пропускания моего исходящего трафика таким образом, чтобы ни один сервис не заметил подвоха. Для того, чтобы "понравиться" сервису whoer.net неплохо подходят покупные приватные прокси, работающие на нестандартных портах. Отлично анонимизируют исходящий трафик также покупные приватные а также собственные VPN.

Но для написания статьи мне нужно что-то бесплатное и легкодоступное.

Мой предыдущий опыт подсказывает мне, что всеми перечисленными характеристиками обладают SSH-тоннели - на них и выпадет мой выбор.

В то-же время, мне хочется чем-то разнообразить статью, внести какие-то отличия от предыдущих.

Предлагаю начать с выбора города, на этот раз пусть это будет столица Франции - город Париж.

Для получения диапазона IP Франции с целью последующего брутфорса я воспользуюсь старой как бивни мамонта, но до сих пор весьма актуальной программой IP City. Упомянутая программа позволяет пользователю получить не только диапазон IP-адресов любой страны, но и диапазон IP любого региона, а также города. К концу статьи я ничем не буду отличаться благочестивой парижанки.

Виртуальный мир столицы Франции имеет весьма внушительные размеры: он насчитывает 5463 диапазона адресов. Копирую полученную информацию в окно запущенной программы masscan для поиска компьютеров с открытым 22 портом и сразу запускаю процесс сканирования на 10К потоках.

"При написании следующей статьи воспользуюсь какой-нибудь более медленной программой" - подумала я, ведь за время сканирования не успела вскипеть вода в электрическом чайнике для утренней чашки кофе.

Результаты сканирования программа автоматически сохранила в текстовом файле IPs.txt

Пока в кухне закипает вода, копирую список полученных IP в программу SSH Bruteforce By FinSoft для последующего брутфорса. При этом в настройках программы активирую функцию проверки сбрученных устройств на скорость, блэклисты, и проверку на GEO-локацию (на всякий случай, для повторного контроля).

Для скорейшего написания статьи я решила ограничиться несколькими сбрученными "гудами".

Рекизиты первого понравившегося вставляю в программу Bitvise SSH Client. Зачастую в "гудах" попадаются строки, используя которые невозможно получить доступ к удалённому устройству по той причине, что авторизация на нём осуществляется не только по логину и паролю, но и по ключу. Но мне повезло, я с успехом получила SSH-доступ к одному из устройств. Моё женское любопытство не даёт мне покоя и в надежде на то, что на удалённом устройстве имеется доступный WEB-интерфейс, вставляю его IP-адрес в адресную строку браузера. Чувства вознаграждены сполна: этим устройством оказался какой-то файловый сервер. Впрочем, это не имеет никакого значения

Гораздо важнее во вкладке "Service" настройки программы Bitvise SSH Client задействовать функцию соксификации.

Фактически, задействовав вышеупомянутую функцию, программа Bitvise SSH Client организовала на компьютере локальный Socks5, работающий на 1080 порту. Осталось только пропустить через этот "носок" исходящий от браузера трафик.

Вообще говоря, настройки "огненной лисы" уже на этом этапе позволяют пропустить трафик браузера через полученный локальный Socks5.

В этом месте можно было-бы подкорректировать несколько параметров браузера, изменить системное время и на этом закончить статью.

Вполне возможно, что кого-то из читателей такой вариант вполне устроит - это дело вкуса. Но я предпочитаю немного более сложный, но при этом более надёжный вариант: пропустить через локальный Socks5 весь исходящий трафик.

С этой целью я задействую программу Proxifier. Тест локального Socks5 - 127.0.0.1:1080 подтверждает его валидность.

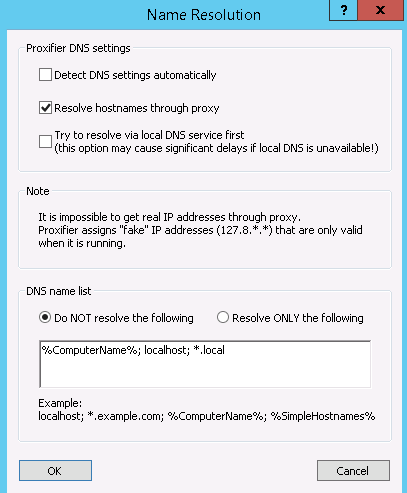

Ещё одна важная настройка Proxifier для предотвращения "утечки ДНС": в окне "Proxifier DNS setting" необходимо отметить пункт "Resolve hostnames throught proxy". Эта функция позволит перенаправить ДНС-запросы к серверам, которые находятся в зоне обслуживания сбрученного парижского устройства.

После завершения всех настроек можно запустить программу. Логи запущенного браузера лишь подтверждают тот факт, что трафик от браузера соксифицируется - это не может не радовать меня. Я уже почти парижанка )

Но проверка на сервисе https://whoer.net/ru указывает на некоторые недочёты в настройках браузера. Для полного удовлетворения мне осталось:

- Включить запрет на отслеживание.

- Отключить функцию WebRTC.

- Изменить настройки язык браузера.

- Установить системное время, соответствующее часовому поясу Франции.

Включаем запрет на отслеживание.

Для того, чтобы включить запрет на отслеживание, в адресной строке браузера необходимо ввести строку:

about:preferences#privacy

и отметить пункт "Всегда".

Отключаем функцию WebRTC.

Далее отключаем функцию WebRTC "огненной лисы". Для этого в адресной строке браузера вводим:

about:config

Ищем параметр media.peerconnection.enabled и выставляем значение "false".

Изменяем настройки языка браузера.

Продолжаем настраивать браузер. Одним из нарушенных мною правил whoer.net указал на различие языка браузера и страны нахождения. Небольшие изменения в настройках браузера позволят исправить этот недостаток. Предлагаю изменить заголовок Accept-Language следующим образом. Этого будет достаточно.

about:config → intl.accept_languages = fr

Этого вполне достаточно, чтобы обмануть сервис whoer.net.

Приводим системное время в соответствие с локальным.

Осталось лишь изменить системное время, но с этим всё просто.

Кажется, на этом можно закончить. Проверяем результаты моего труда.

Результаты поверки на сервисе https://2ip.ru/privacy/ также не могут не радовать.

Il semble c'est ce que j'ai promis au début de l'article.

Avec vous a été Valkyrie