Как хакнуть на сайт на этапе сбора информации?

Привет, анон. Сегодня хочу рассказать тебе о том, как можно искать интересные данные, доступы и другую информацию в открытом виде. Очень часто бывает так, что не нужно ничего взламывать, а все готовое и так лежит на поверхности. Админ не закрыл директорию, оставил бэкапы сайтов в публичном доступе, а также есть возможность скачать документы с чувствительной информацией. Как это сделать и что можно найти - читай дальше. Вся информация предоставлена исключительно в ознакомительных и образовательных целях.

Введение

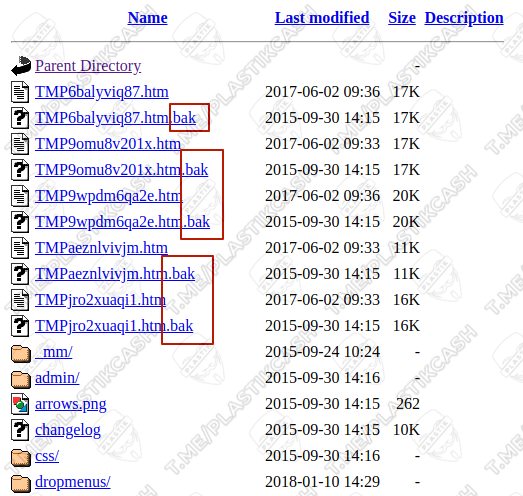

Очень часто бывает, что пользователи придумывают сложные пароли, ставят кучу дополнений для защиты, параноят по поводу каждого действия, но забывают банальные вещи. В этом суть человека. Например, в корне сайта оставить файл с важной информацией или данными для доступа. Поэтому, перед тем, как начинать проводить достаточно сложные операции можно начать с поиска информации. Вот я подготовил интересные файлы, в которых может быть полезная информация для нас.

Список расширений для бекап-файлов:

bak, bac, old, 000, ~, 01, _bak, 001, inc, Xxx

Список интересных файлов для поиска:

jpg, png, bmp, doc, xls, rar, zip, pdf, bak, inc

Они понадобятся нам дальше, когда мы перейдем к следующему этапу — работе с утилитами.

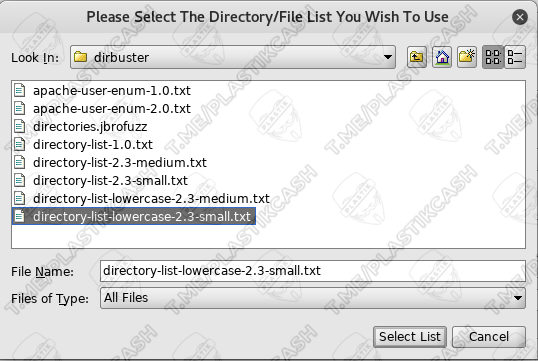

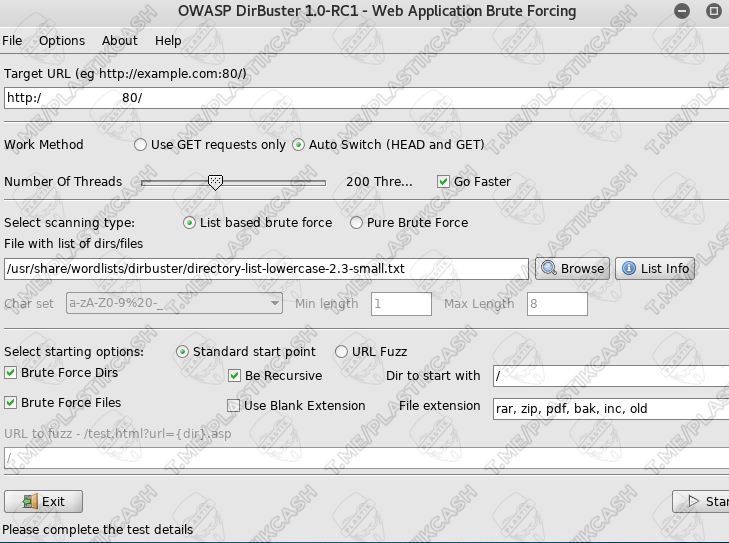

Dirbuster

Это отличная утилита, которая помогает собирать директории и скрытые файлы на сайте. Программа доступна в базовой сборке Kali Llinux. Также есть словари, которые позволяют быстро провести сканирование на предмет наличия интересных директорий. Сейчас покажу, как можно использовать на практике. Если вы ни разу не использовали словари, то их нужно распаковать. В Kali Linux они расположены по адресу /usr/share/wordlists/dirbuster/. Я обычно использую последний.

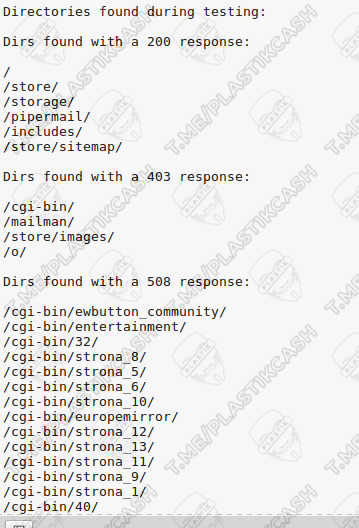

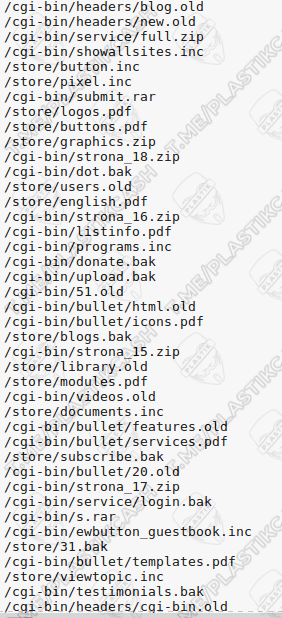

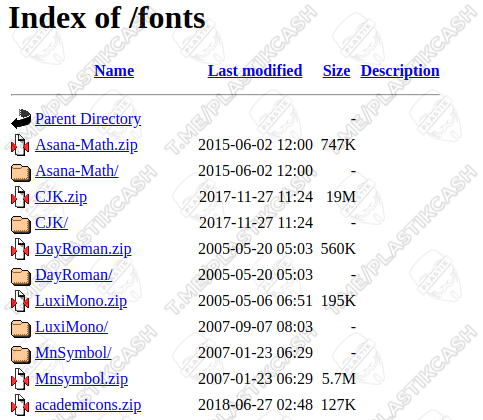

На выходе получаем нужные папки, файлы с указанными расширениями и многие другие полезные данные. На выходе можно получить удобный отчет с помощью кнопки "Export".

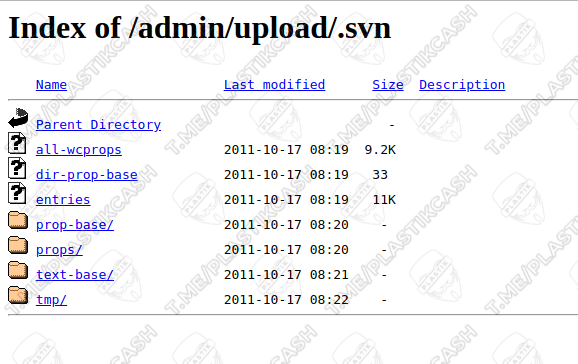

Фишка в том, что вот так, просто сканируя данные, можно найти логины и пароли для доступа, а также файлы с данными о сотрудниках, клиентах и т.д. Иногда на сайтах открыты целые директории. И это примеры не выдуманные, а полученные из практики сканирования реальных и работающих сайтов.

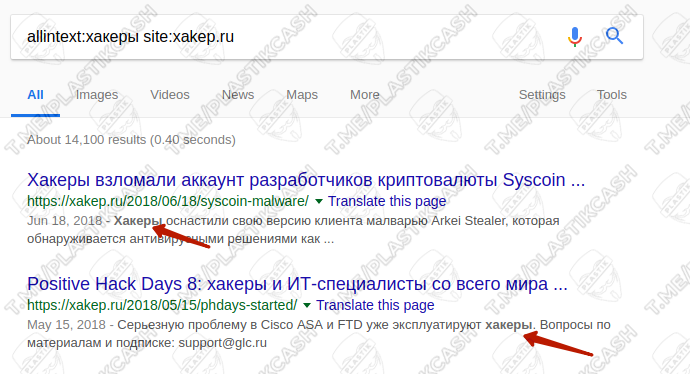

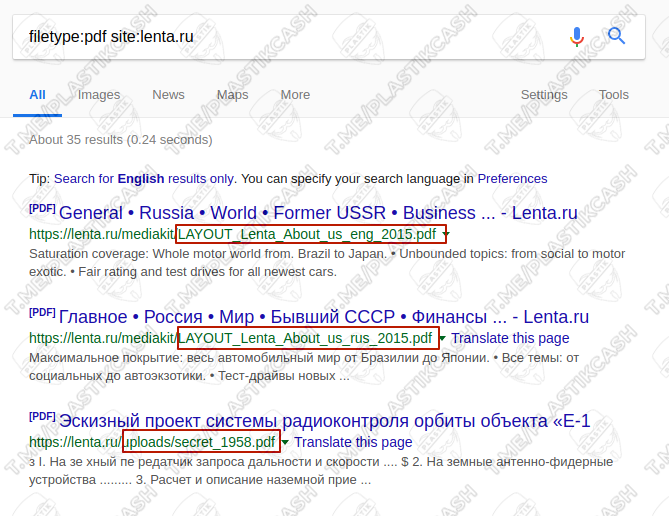

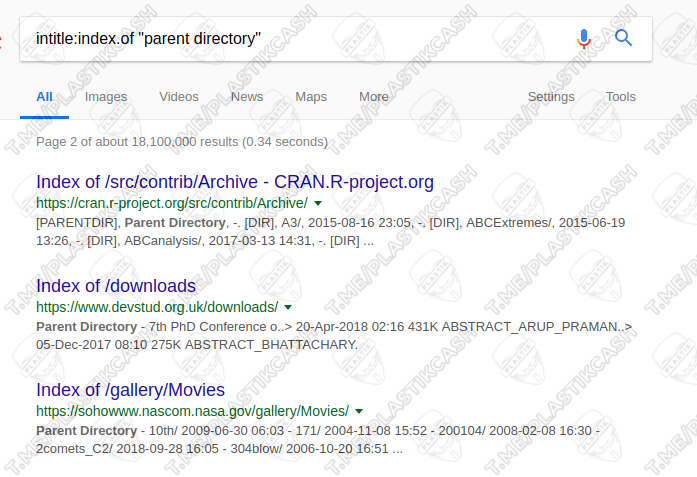

Операторы для продвинутого использования Google

Очень крутой инструмент. Если найти нестандартную уязвимость и адаптировать ее под гугл дорк, то выхлоп будет очень высокий. Если так посмотреть, то даже сейчас, не придумывая велосипед, можно найти очень много полезной информации. Достаточно понять специфику работы, а дальше уже с опытом составлять свои приватные дорки. Разберем несколько примеров.

allintext:passowrd site:site.com // показывает страницы, где есть вхождение ключевого слова;

filetype:txt site:site.com // поиск файлов определенного формата, какие могут быть файлы читай в начале статьи.

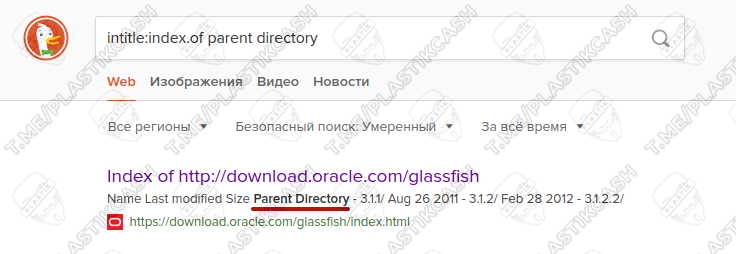

intitle:index.of "parent directory" // поиск по содержанию title

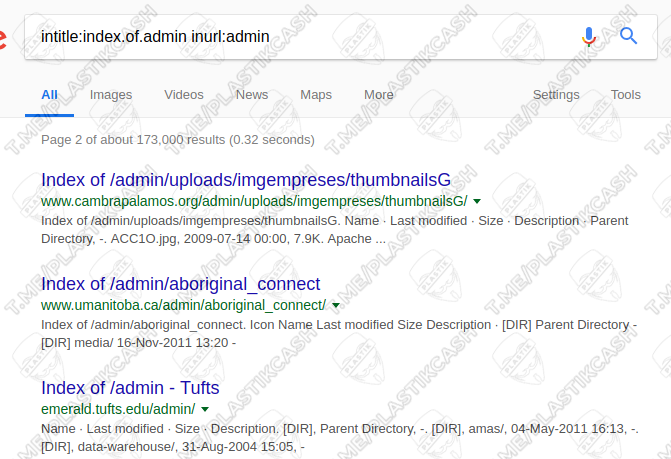

intitle:index.of.admin inurl:admin // поиск по содержанию title и наличие слова admin в URL.

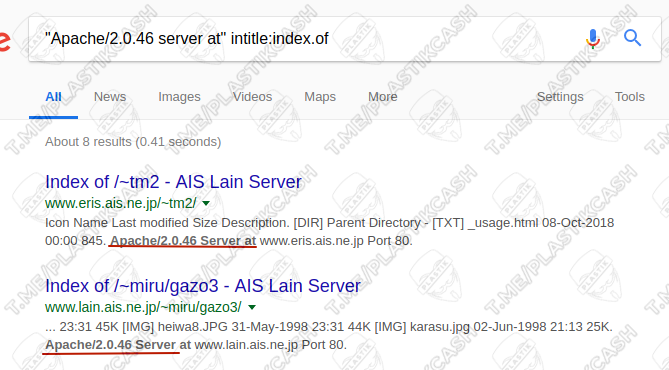

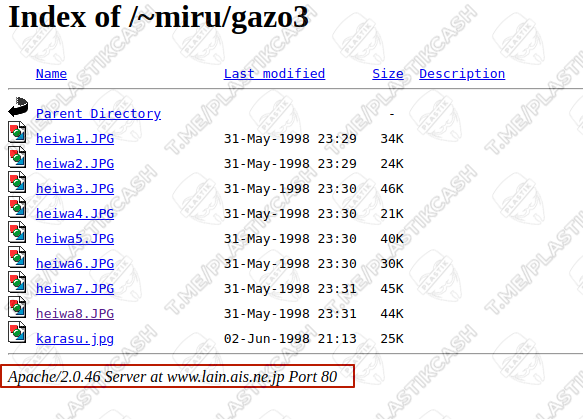

"Apache/2.0.46 server at" intitle:index.of //можно поиграться с версиями и получить открытые директории. Особенно удобно, когда есть определенная уязвимость для какой-то конкретной версии

intitle:index.of index.php.bak //находим файлы бекап-файлы

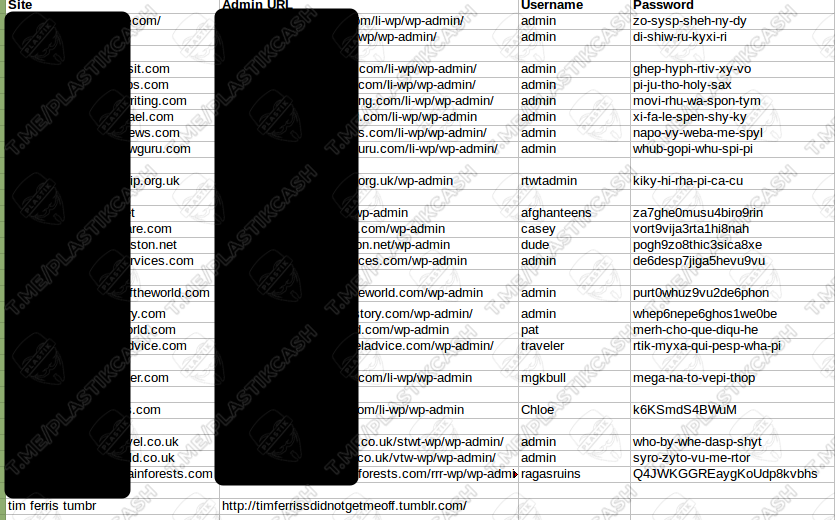

filetype:xls username password email //и на последок самое сочное, в котором есть логины и пароли

В последнем файле доступы, примерно к 20 сайтам на вордпрес. Все они имеют определенный траст, публикации и на некоторых из них есть посетители и реклама. В общей сложности поиск занял не более 30 минут. У тебя есть аналогичная возможность открыть и поискать интересные и полезные файлы. Самое интересное, что пароли вроде подобраны сложные, но все равно выложены в файле в открытом доступе. Так очень часто бывает.

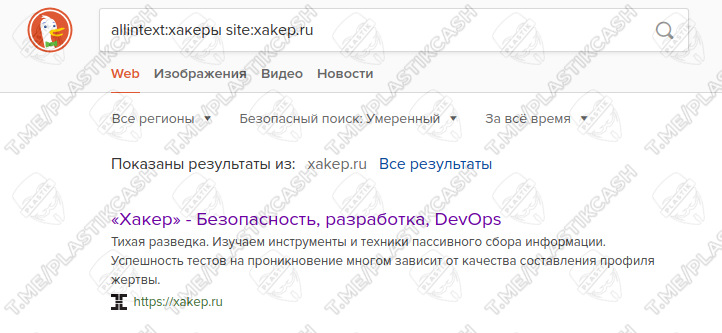

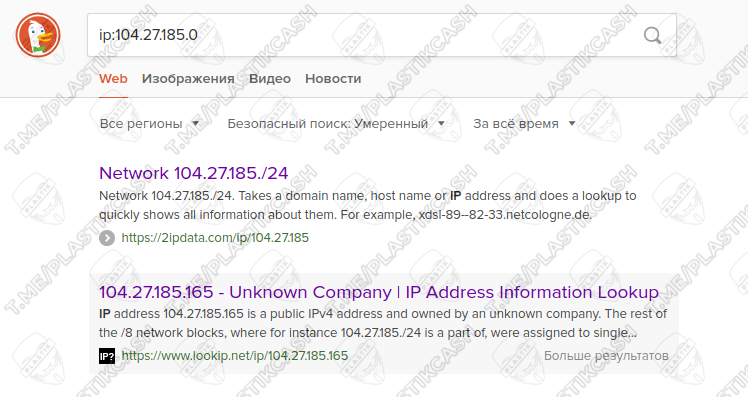

Операторы для продвинутого использования Duckduckgo

Этот поисковик также имеет свои операторы. Можно проверить запросы, а также сравнить их с результатами выдачи других поисковиков.

allintext:passowrd site:site.com // показывает страницы, где есть вхождение ключевого слова;

intitle:index.of parent directory

filetype:xls username password email

ip:104.27.185.0 // поиск по IP

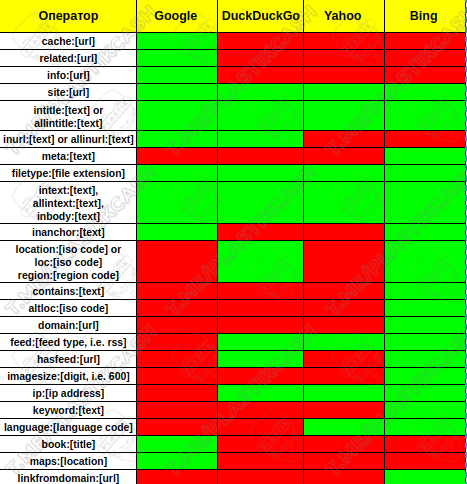

Помимо этого, можно проводить в поисковых системах Yahoo и Bing. Некоторые операторы для продвинутого использования похожи, некоторые не работают. Чтобы показать разницу, можно посмотреть на скриншот:

Заключение

Простым способом можно найти и получить доступ к сайтам. Для этого достаточно уметь пользоваться поиском и немного смотреть на уязвимые места. Я думаю на этом все. В следующей статье рассмотрим сканеры уязвимостей, а также что они позволяют найти. Дело в том, что таких команд может быть намного больше, если найти нужную уязвимость, адаптировать ее для поиска, то можно получить просто отличные результаты, используя только поиск.