Cамый детальный мануал по OSINT в рунете

Привет, анон. Это вводная статья к большому количеству материалов. Я решил подготовить много интересных описаний утилит, техник, а также других методик для поиска. Наверное, один из самых важных навыков в 21 веке — умение искать нужную информацию. Именно об этом я хочу рассказать тебе на реальных примерах. Ведь иногда необходимо найти информацию о конкретном человеке или получить данные о компании. Это очень полезный скил, который существенно расширяет кругозор и позволяет увидеть новые возможности.

Что такое OSINT?

OSINT (Open source intelligence) — это сбор информации из открытых источников с последующим анализом. Последний занимает очень важную роль в получении результата. Ведь очень важно не только получить информацию, а и правильно ее обработать, проанализировать и сделать выводы.

Именно в этой статье я хотел бы сделать акцент, на последовательном процессе. Это очень важно, так как полный сбор информации должен включать как минимум несколько этапов, иметь конкретные задачи, а также пути достижения. Поэтому сегодня мы рассмотрим, один из возможных вариантов, как лучше подходить к OSINTy, а также что нужно использовать на начальных этапах, чтобы максимально эффективно получать данные и анализировать полученную информацию.

Как структурировано подходить к поиску по открытым данным?

Это далеко не исчерпывающий список, но я вижу процесс примерно в такой последовательности. Если для конкретной задачи, тебе не нужно выполнять все пункты, то ты можешь пропустить некоторые моменты.

Этап 1. Формирование задач

На этом этапе нужно четко понимать что нужно получить в конечном итоге. Это могут быть, например ники, которые использует цель. Или нужно пробить абсолютно всю информацию в интернете.

Этап 2. Планирование

Это очень важный шаг. На нем нужно определить все возможные направления и источники, которые будем использоваться для поиска. Как правило, есть 4 основных:

- Личные (социальные сети, блоги, сайты, никнеймы и т.д.).

- Государственные (реестры, базы, суды, налоги, пограничные базы, базы дипломов, база недействительных паспортов и т.д.).

- Внешние источники (друзья, знакомые, СМИ, работодатели, рекомендации).

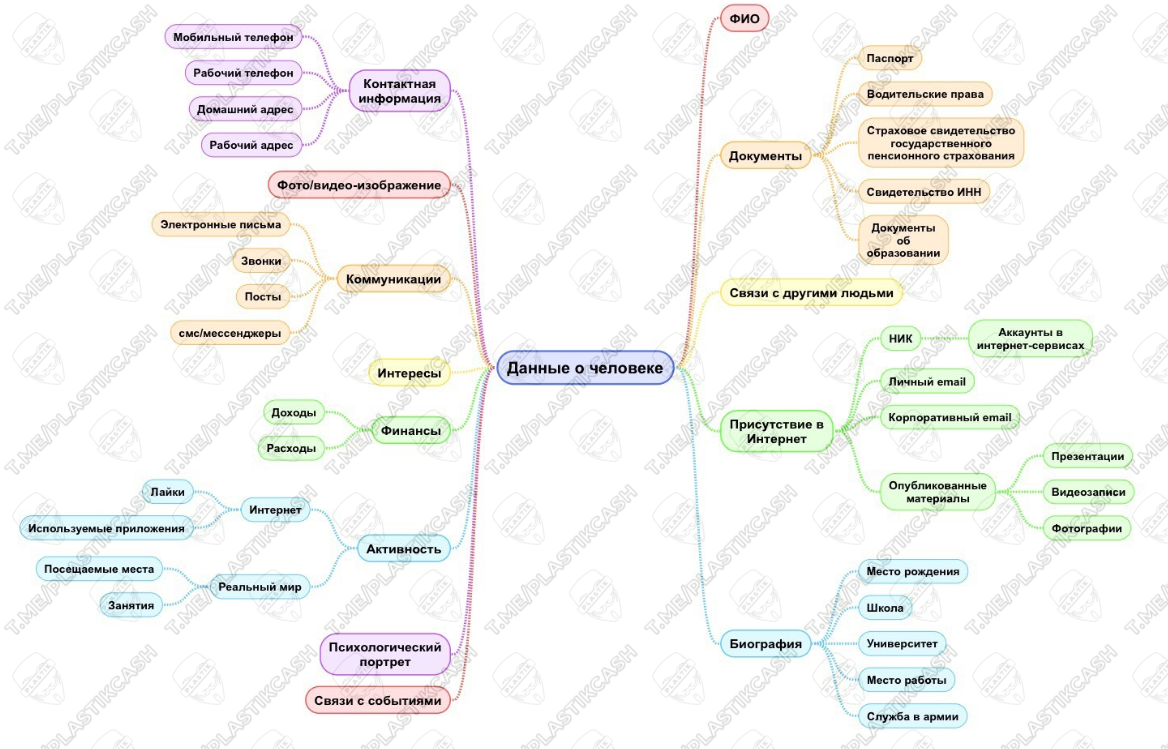

Очень важно визуализировать. Для этого лучше всего использовать XMind, MindMup, и другие подобные приложения. Для каждой цели нужно делать свою дорожную карту, но примерно она может выглядеть вот так.

Этап 3. Сбор Информации

Этот этап, наверное, самый трудоемкий, но в основном он реализуется с помощью набора софта и онлайн-сервисов. Очень круто, когда подходя к этому этапу у вас есть какая-то предварительная информация. Например, вы знаете, что человек использует в качестве пароля фамилию своей первой учительницы. И, допустим, она есть у нашей жертвы в друзьях вконтакте. Это существенно сужает круг и становится понятным - куда нужно смотреть в первую очередь.

Но иногда такой информации нет и нужно искать абсолютно все. Сначала лучше начать с имени, фамилии и никнейма. Дальше можно раскручивать и искать телефон, список друзей, строить связи в социальных сетях и форумах. Но как показывает практика, почти все результаты поиска базируются на трех вещах: номер телефона, почта и никнейм.

Основные направления для поиска информации:

- Социальные сети (VKontakte, Facebook, Twitter, Instagram). Судя из профилей среднестатистических пользователей, можно вытянуть фото, никнеймы, гео, друзей, контакты, город, связи с другими участниками, интересы, группы и т.д.

- Поисковые системы. С помощью разных операторов можно вытянуть достаточно много информации. Но для этого нужно использовать операторы продвинутого пользователя. Об этом мы детально поговорим в практических кейсах.

- Форумы. Можно понять интересные темы для общения, круг интересов, связи с другими пользователями, какие-то политические увлечения.

- Судебные сайты. Можно посмотреть, не судился ли человек, имея на руках его фамилию и место регистрации.

- Специальные сайты. Например, поисковики Shodan и Censys. Это будет актуально, если у вас есть IP адрес цели.

- База дипломов.

- База судебных приставов.

- База недействительных паспортов.

Это далеко не весь список и нужно смотреть в зависимости от конкретной цели. Ведь иногда так бывает, что человека нет в социальных сетях и все общение сводиться исключительно на форумах, а бывает с точностью наоборот.

Этап 4. Анализ результатов

Вся найденная информация должна быть хорошо задокументирована. Лучше добавлять пометки на нашей дорожней карте. Например, если ты на этапе сбора информации нашел что-то интересное, то нужно обязательно отметить это визуально. Чтобы на этапе анализа можно было это подробно проанализировать и сделать выводы.

Если удалось найти файлы в процессе сбора инфы, то нужно вытащить мета-данные. Для этого можно использовать программы, такие как FOCA, например. Также можно выгружать данные из социальных сетей и дальше работать с ними. На практических кейсах мы также поговорим, как с помощью графов и визуальных инструментов можно доставать важную и интересную инфу.

Также нужно сохранять переписки или публичные сообщения, записи, чтобы потом их проанализировать. Это также очень важно, так как прочитав сообщения можно примерно понять психологический портрет нашей цели, а дальше уже работать и использовать для применения атаки.

По окончанию этого этапа у нас должно быть четкое понимание всего, с кем цель взаимодействует, что делает, кого лайкает в социальных сетях, с кем общается, а также где отдыхает, какие геопозиции в социальных сетях. Абсолютно все и до самых мелких деталей.

Этап 5. Формирование выводов и подготовка результатов

На этом этапе у нас есть так называемая карта человека. Мы знаем основную информацию, знаем предпочтения и интересы, круг общения, сферу влияния, активность в социальных сетях, а также на других ресурсах. В результаты такой работы можно понять, что в целом человек представляет, сколько он зарабатывает, какие у него есть активы. И в зависимости от этого можно отталкиваться дальше.

Например, если человек занимается рыбалкой, то можно придумать интересную историю и предложить бесплатный выездной тур, или какую-то супер крутую книгу, или членство в клубе. Хорошо подготовить фейковых сайт, создать качественное письмо и отправить на мыло цели. Можно, например попросить, например, для получения бесплатной поездки, что необходимо пройти регистрацию на сайте. Так, например, мы сможем получить представление о том, какие пароли использует наша цель. Можно сразу проверить, не используется ли такая одинаковая политика на всех сайтах.

Также очень важно пересматривать дорожную карту, она позволит понять, что в целом у нас есть и где человек проводит больше всего времени. Если он общается в социальных сетях, и активно выкладывает фотографии в инстаграм с фотовыставок и одного бара, то его там можно очень часто встретить. А если еще предложить от имени заведения какое-то супер предложение через почту, то можно встретить человека в конкретном месте и в конкретном времени. Это уже все зависит от твоей фантазии.

Заключение

Основная мысль этой статьи — подходить к OSINTy, как к четко спланированному процессу. Тогда есть возможность планировать, собирать и анализировать необходимую информацию и не распыляться на ненужные вещи. В следующих статьях мы возьмем несколько конкретных задач и более детально разберем по каждом этапе, что можно сделать и какие использовать инструменты для более четкого и понятного анализа.

Поэтому набирайся терпения, планируй и ставь свои задачи, а дальше будем поэтапно разбираться с ними. Всего хорошего и до новых статей.