Security (3in1+B)

Экспресc-Линки:

Часть I, Часть II, Часть III + Bonus

(работают только через браузер).

I. Анонимность.

Многие из участников объединения, не заботятся о своей безопасности и базовой анонимности. А тем временем это самая важная тема в наше время, постоянно происходят случаи когда людей, которым наплевать на анонимность и безопасность, ловят силовики, чтобы сшить пару дел по 282 УК РФ и прочим резиновым статьям. У нас нет невиновных, но на любого гражданина в нашей стране найдётся статья, если будет нужно. Это базовый курс, который обязан знать каждый, и знания эти значительно усложнят ваш поиск для силовиков в РэФляндии. Так же по мере возможности информация здесь будет обновлятся и дополняться, поэтому рекомендуется сохранить данную ссылочку.

Как защитить себя ?

- Купите "левую" сим-карту для регистрации на неё Telegram.

- Используйте всегда VPN для пребывания не только в Telegram, но и во всём остальном Интернете.

- Никаких фото и видео, тем более реальных ФИО, адресов, номеров телефона и тому подобного в Telegram.

- Запрещены голосовые сообщения в общие чаты.

Если уже делали Удалите все записи со своими голосами.

Распознавание голоса стабильно работает уже 30 лет, а сейчас каждый школьник может его сделать через тот же scikit-learn и сравнить с вашими записанными через СОРМ разговорами по телефону. Это реально и даже Россия давно осилила.

- Все важные диалоги только в секретных чатах, а по возможности любые диалоги (с end-to-end шифрованием).

Обычные чаты шифруются должным образом, но не настолько, как Сикрет Чаты.

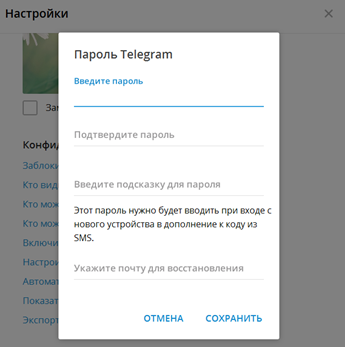

- Установите Сloud password - это облачный пароль (двухэтапную аутентификацию) на Telegram, но без почты восстановления. Все пароли должны быть разные, качественные и только у Вас в голове! Если память плохая, используйте Keypass и генерацию паролей.

Если пароль не стоит, то считайте, что ваши переписки начали читать в любой момент, а Вы об этом никогда не узнаете. Перехватить СМС силовикам на Ваш номер давно НЕ проблема, причём к Вам на номер так ни чего и не придёт про этот запрос.

- Скройте от Всех время своего последнего посещения мессенджера и отключите возможность позвонить Вам в Telegram.

- Запрещено переходить по любым незнакомым ссылкам, особенно укороченым без использования анонимных сетей (VPN + TOR | I2P).

Вычислить по IP адресу Вас проблем нет, полиция пишет письмо провайдеру, провайдер даёт Ваш домашний адрес и имя на которое составлен контракт.

VPN аккаунты:

Полный спектр конфиденциальных сервисов, включая VPN, электронную почту, IM и многое другое.

Безопасные коммуникационные инструменты для активистов, работающих над освободительными социальными переменами. Сервера Riseup также доступны как скрытые сервисы Tor.

Шифрованный E-Mail:

Если Вам очень необходим E-Mail, постарайтесь найти и использовать, хороший почтовый сервис, желательно платный и зарекомендовавший себя, как надёжный и зашифрованный, не замеченный в сотрудничестве с силовиками. При первом же запросе в поисковик, примеров такой почты много: Hushmail, VaultletMail, Enigmail, Mailfence, CounterMail, Tutanota, Posteo и так далее... Ищите и Выбирайте, что Вам по душе.

VPN клиенты:

OpenVPN - Свободный VPN клиент.

Советы по использованию TOR Orbot:

Использование для того, чтобы войти на вебсайты, которые содержат ваши реальные данные, бессмысленно, и может заставить включиться защиту от мошенничества на сайте. Убедитесь, что открываете сайт через HTTPS до того, как войти на него через Tor. Вход на HTTP вебсайты может повлечь за собой захват ваших данных выходным узлом Tor.

Предупреждение для пользователей мобильных устройств и Tor: Вебсайты, использующие HTML5 <video> теги, заставят отправить относящиеся к <video> DNS запросы и передать данные в обход сети Tor.

II. Безопасности и анонимность Telegram.

1) Не указывайте в аккаунте своего настоящего имени и фамилии.

Это убережет вас от быстрой идентификации правоохранительными органами.

Уже есть случай, когда за репост в Telegram завели уголовное дело.

2) @Никнейм (имя пользователя) не должен содержать ваши реальные данные или вашу почту, ник или id в соцсетях, играх и т.п. Он не должен быть засвечен ранее, периодически его необходимо менять, а лучше его вообще не создавать.

Всю эту информацию легко нагуглить.

3) Не размещайте ваши реальные фотографии на аватарках. Не отправляйте голосовые сообщения в общие чаты и незнакомым людям.

Через разные сервисы вас будет несложно вычислить по фото. То же самое касается голоса.

4) Отключайте синхронизацию контактов в Telegram (Sync Contact).

Имейте в виду, что абонент, забитый в вашей телефонной книге, может увидеть ваш номер через ТГ.

К примеру, у вас по каким-то причинам забит номер телефона вашего участкового, опера, представителя власти, а он, мониторя какой-то протестный чат, смотрит ваш аккаунт, сначала не понимая кто вы, но т.к. он есть в вашей записной книжке, он увидит ваш номер, ну а дальше - дело техники.

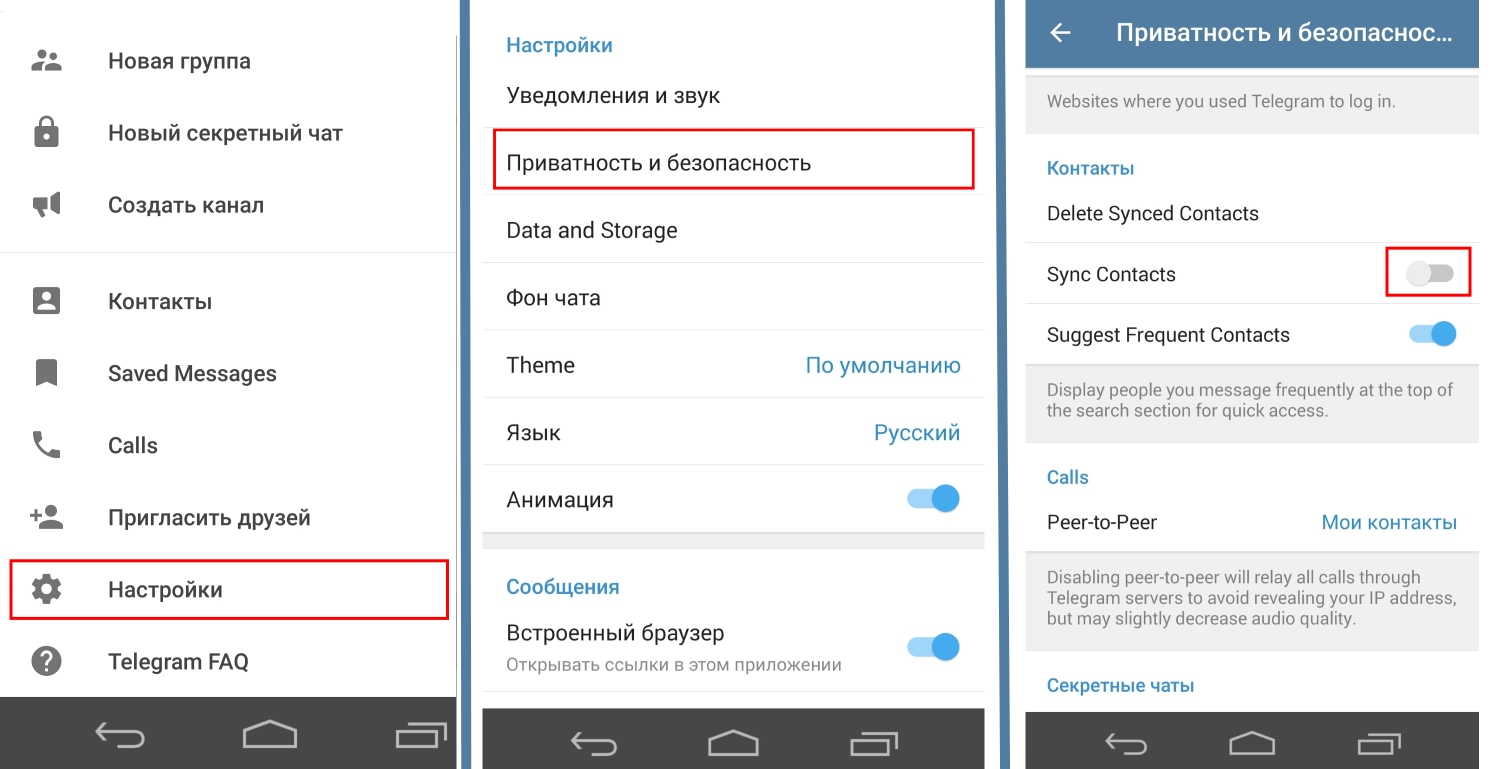

На Android. Настройки --> Приватность и безопасность --> Sync Contact (Off)

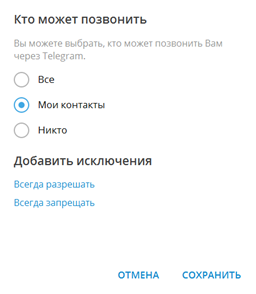

5) Ограничивайте возможность позвонить вам любому абоненту в ТГ. Скрывайте время последнего вашего посещения.

Таким правом должны обладать только те, кто есть у вас в контактах. Из этого вытекает другое правило: не добавляйте в контакты в Telegram всех подряд.

Настройки --> Кто может позвонить (Приватность и безопасность в android)

Настройки -->Кто видит время последнего входа (Приватность и безопасность в android)

Выбираем пункт «Только мои контакты» или «Никто».

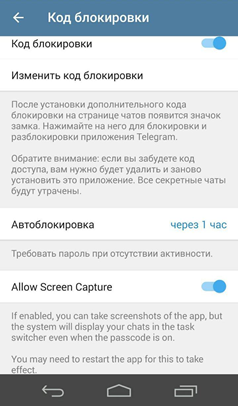

6) Ставим код блокировки в Телеграм.

Это обязательно!

Настройки-->Включить код-пароль для приложения. (Код блокировки на android)

На Андроиде не забудьте включить Allow Screen Capture, иначе нельзя будет делать скриншоты в ТГ.

7) Включаем двухэтапнаю авторизацию в Телеграм.

Если ее включить, то при входе в ТГ, нужно будет вводить код пришедший по смс и пароль.

Подробно про «двухфакторку» можно прочитать тут

Настройки --> Настроить двухэтапную аутенфикацию (Двухэтапная авторизация на android)

8) Запарольте вход в телефон, поставьте пароли на приложения с конфиденциальной информацией, адресную книгу, галерею, заметки и т.д.

Суть всех паролей в том, что если вас свинтят или вы потеряете телефон, тогда телефон в чужих руках станет «кирпичом» – то есть, бесполезным для правоохранительных органов.

9) Включаем Peer-to-Peer. Для обсуждения конфиденциальной информации используйте звонки в ТГ, а не мобильную связь.

При включении P-t-P качество связи будет хуже, но это безопаснее, по работе или для повседневных разговоров выключайте ее.

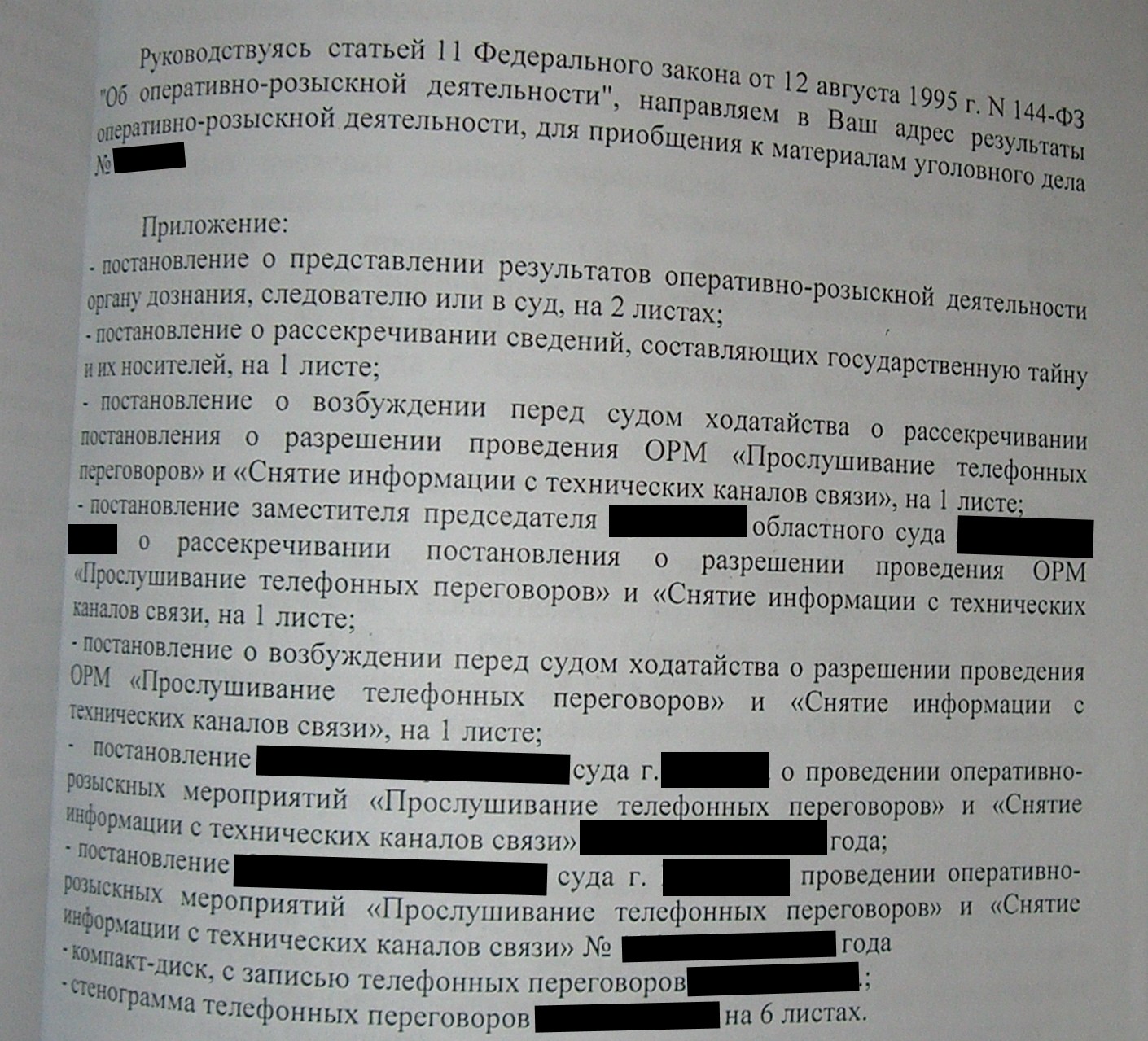

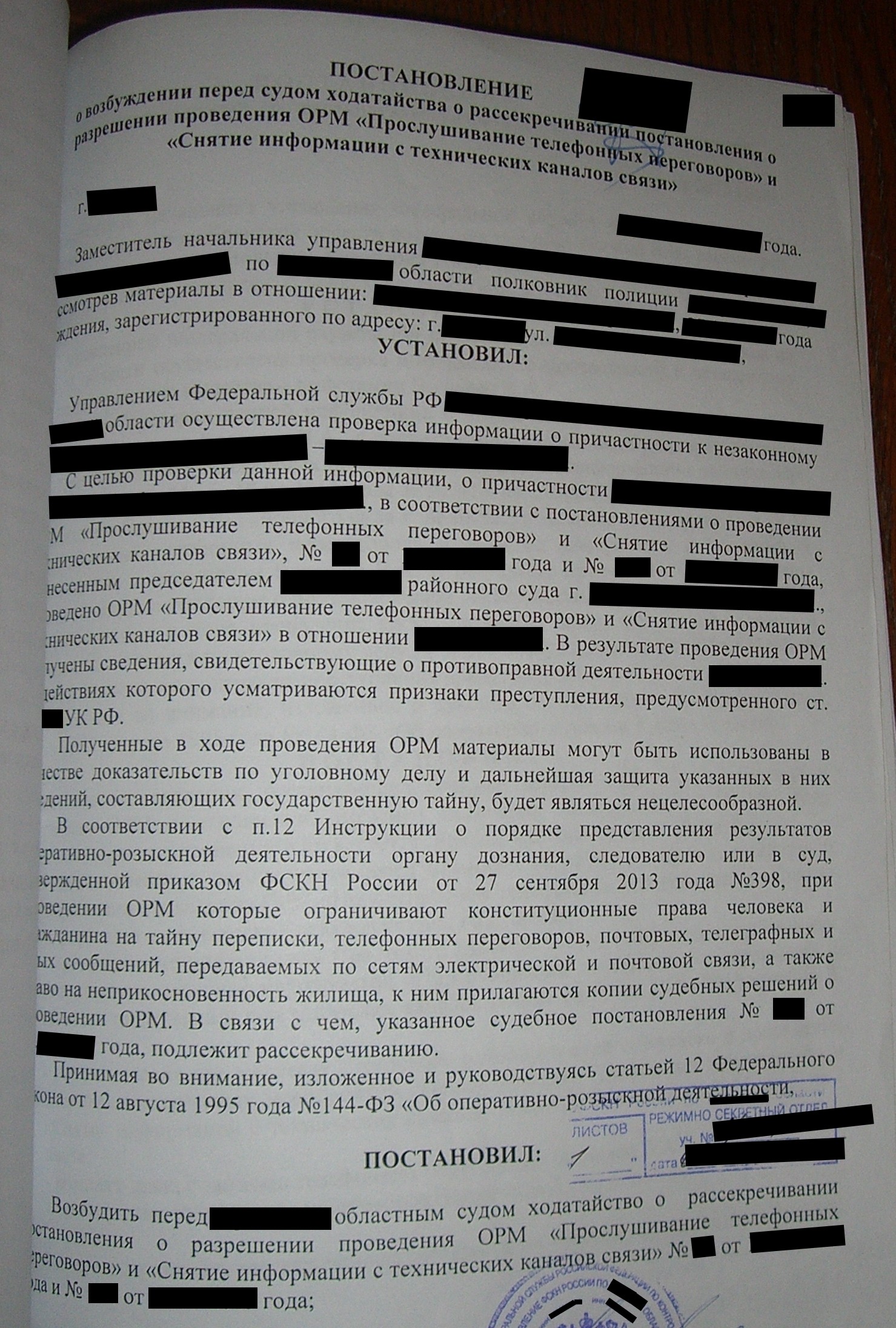

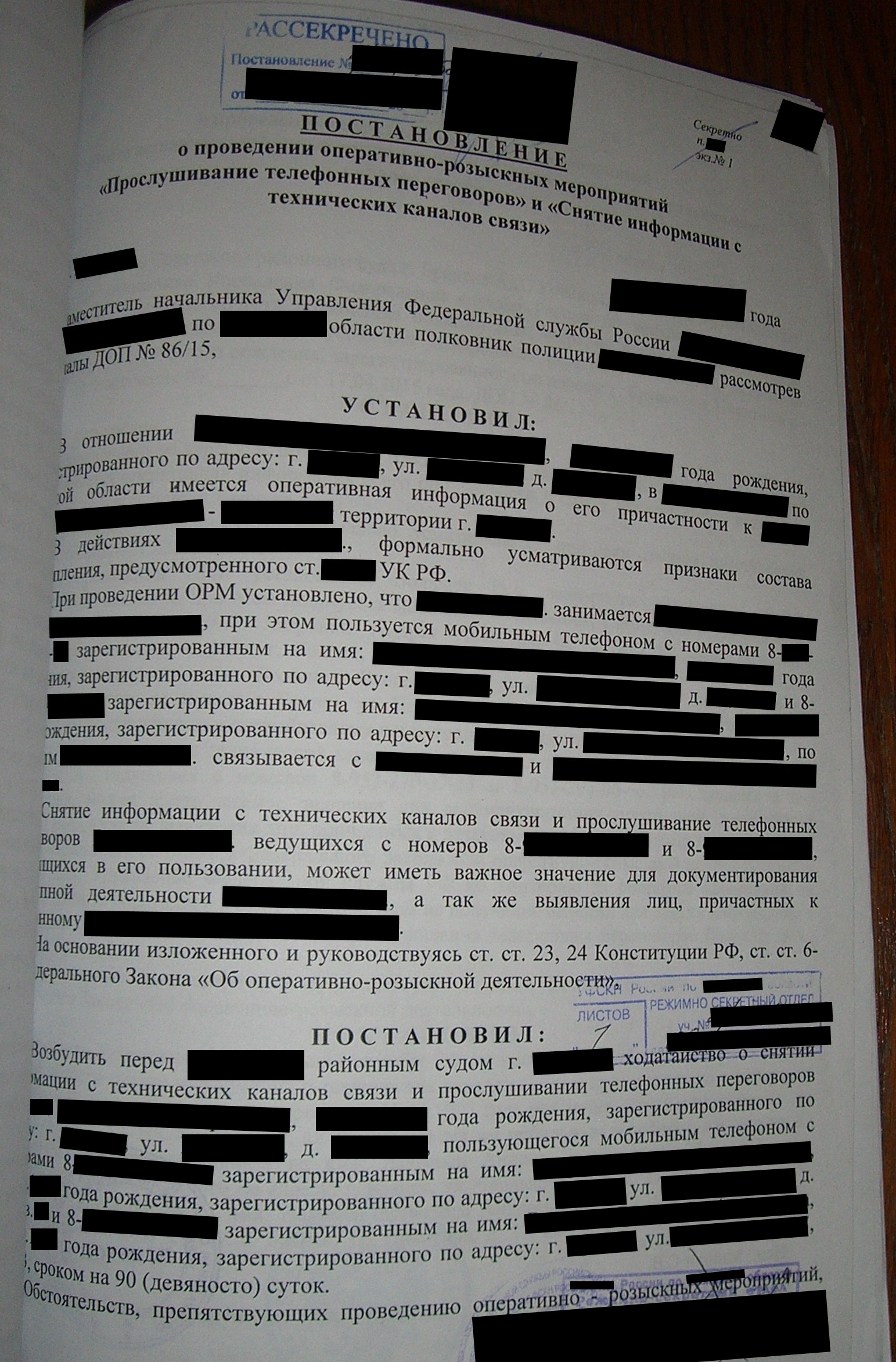

Все наши разговоры записываются операторами, да-да, это СОРМ1, СОРМ2, при необходимости спецслужбы могут запросить эти данные. У них это называется «Прослушивание телефонных переговоров» и «Снятие информации с технических каналов связи», а потом это перетекает в «ПРОТОКОЛ осмотра и прослушивания фонограммы»

В конце статьи 4 фотографии из реального уголовного дела.

На Android. Настройки --> Приватность и Безопасность --> Peer-to-Peer --> Никто или Мои Контакты

10) Для важных диалогов используйте секретные чаты и не забывайте их подчищать или удалять.

Секретные чаты можно создать пока только на мобильных устройствах, в десктопных версиях их не видно. Не забывайте ставить таймер самоуничтожения секретного чата. Из секретного чата переслать сообщения невозможно. Если ваш собеседник сделает скриншот переписки из секретного чата – вы увидите оповещение об этом.

11) Для серфинга и открытия ссылок в интернете пользуйтесь браузером Tor, VPN или прокси.

Браузер Тоr не оставляет следов, также под ним ваш IP будет заграничный, а это значит, что вы сможете просматривать сайты, которые заблокировал РосКомПозор.

VPN и прокси ищите в интернете, они постоянно обновляются.

На смартфоне можно использовать Orbot (аналог TOR для Android) + браузер Orfox, (есть в Google Play) или I2P

Не открывайте бездумно все ссылки подряд.

12) Храните данные в облаке или на виртуальных дисках, а не на жестком диске вашего компьютера. Или шифруйте жесткий диск.

Это нужно потому, что жесткий диск вашего компьютера или ноутбука элементарно добавляется к вашему делу как улика, а вот облачное хранение к делу пришить сложно.

Предпочтение отдаем зарубежным компаниям-хостерам.

Можно хранить в Samsung Cloud, iCloud (Apple), pCloud Mega (Megasynk)

Компании Яндекс и Мэйл, вплотную сотрудничают с властью РФ, поэтому не стоит хранить секретные данные у них.

Не храните в телефоне пароли доступа к облакам и другим сервисам. Этот вариант вам очень поможет, если siloviki будут насильно выбивать из вас пароли.

Либо применяйте шифрование жесткого диска.

— Шифрование системного диска Windows

— Шифрование системного диска MacOS

— Шифрование внешнего диска (HDD, флешки)

13) Не пишите в чатах или личной переписке информацию, которая может вас в дальнейшем скомпрометировать, особенно по 282 статье.

Не нужно всем рассказывать, где вы живете, как вас зовут, где работаете и ни в коем случае не пишите посты, разжигающие межнациональную рознь, ненависть к какой-либо группе лиц, призывы к свержению власти.

Не забывайте, что в чате могут быть «эшники», провокаторы или стукачи, поэтому высказывания фильтруем, их могут использовать против вас.

14) Лучше использовать отдельную, не зарегистрированную на вас, сим-карту и отдельный телефон. Рекомендуем Теле2, если нет то МТС.

По статистике, они работают дольше, чем незарегистрированные сим-карты других операторов, которые уже месяца через 2 начнут требовать сообщить свои паспортные данные и угрожать блокировкой в случае неисполнения. Сим-карты без паспорта обычно продают у метро и возле крупных ТЦ.

15) Очищайте кэш и историю сообщений в Telegram, на телефоне и на компьютере.

Подчищайте «хвосты» раз в неделю.

Соблюдение большинства пунктов, помогут вам оставаться анонимным .

Ниже 4 скрина из реального уголовного дела.

III. Анонимность VPN, TOR и T.A.I.L.S.

На любом "темном" форуме есть не менее десятка тем с обсуждением VPN сервисов. И что характерно ни в одной из них не обсуждается вопрос - а дают ли VPN какую то анонимность ?

При этом обсуждение ведется с такой позиции, якобы польза VPN в плане анонимности это аксиома, а не теорема или гипотеза. В связи с чем у меня возникает вполне логичный, на мой взгляд, вопрос:

КТО СКАЗАЛ, ЧТО ВПН ДАЕТ ПОЛНУЮ АНОНИМНОСТЬ?

Где есть высказывание эксперта, который знает толк в извращениях анонимности, что VPN пригодна для этого? Покажите мне ну хоть одну ссылку? Все, "аргументы" которые я видел это:

1. Сами VPN сервисы так пишут;

2. Все ими пользуются;

3. Х сказал в своем вебинаре что это норм (где Х это невнятный кухонный "эксперт" который сам преступлений не совершает, но почему то считает что имеет право давать советы тем, кто их совершает ежедневно).

Ничего более вразумительного чем эта дичь я пока не увидел. И я уверен на 101% что и не увижу. И этой статье я объясню почему.

Для начала давайте определимся с терминами, а то как показывает практика далеко не все понимают что такое анонимность (что не мешает им обсуждать эту тему с экспертной позиции). Постараюсь объяснить максимально просто и доходчиво, с использованием всем понятных примеров:

А - Анонимность - это когда всем видны твои действия, но никто не знает что их совершаешь ты. Например ты надел черную шапочку с дырочками для глаз, черные джинсы и черную куртку и пошел в таком виде в незнакомый двор, где справил нужду прямо при местных жителях. В этом случае ты анонимен - так как все видели как ты ссал, но никто не в курсе кто ты.

П - Приватность - это когда всем видно, что ты совершаешь какие то действия, но не видно что именно ты совершал. Например ты закрыл экран смартфона волосатой ладошкой и что то смотришь. Всем понятно что скорее всего там что то нехорошее, но все это на уровне подозрений. В этом случае у тебя приватый просмотр порнухи - так как все видят что ты шифруешься, но доказать не могут.

Б - Безопасность - это комплекс мер направленный на упреждение ущерба от вероятных векторов атак. То есть ты примерно представляешь где ты можешь наступить двумя ногами в маргарин и заранее продумываешь

А - как этого по возможности избежать

Б - как быть если это все же произошло

Если у тебя есть ответы по каждому вектору атаки (деанонимизация в сети по идентификаторам, деанонимизация в сети по кросспостингу, пробив по финансовым схемам, пробив по агентурным данным, спецоперации направленные на твою поимку и т.п.) то могу только похвалить и порадоваться за тебя. Если же нет, то это твоя первостепенная задача, потому что привычка думать а-ля "да кому я нужен, я капля в море" рано или поздно поставит тебя раком в тупике, я тебе это гарантирую.

VPN сервисы бывают либо платными либо бесплатными.

Сервису нужны деньги, это аксиома. Так вот если платные сервисы берут за услуги ежемесячную оплату, то это вполне нормально. У меня не возникает вопросов, откуда у них бабло на зарплаты, налоги, аренду, оборудование и прочее. А вот откуда на это деньги у бесплатных сервисов?

Да все просто. От продажи логов своих абонентов. Да, именно так. Они продадут логи куда ты ходил, что смотрел, что вбивал в поиску любому кто заплатит. Обычно это покупается для анализа директ-рекламы, хотя на мой взгляд даже это паскудство, но думаю принцип "денги не пахнут" там имеет место быть.

Так что в данной статье под VPN я подразумеваю имеено VPN, а не эту бесплатную замануху для хомячков.

Давайте посмотрим что написано в Википедии, свободной энциклопедии оригинал тут -> https://en.wikipedia.org/wiki/Virtual_private_network

"VPN НЕ ВСЕГДА МОГУТ сделать сетевые соединения полностью анонимными, но ОБЫЧНО они увеличивают приватность и безопасность, предотвращая утечки информации" (то есть даже с приватность и безопасностью не все впорядке у VPN, не то что с анонимностью.

Приватные сети не разрабатывались для решения такой тактической задачи как полная анонимность. Они тупо шифруют данные для того что бы помешать свободному перехвату конфиденциального трафика. Например нужно передать из офиса А в офис Б информацию под грифом "Комммерческая тайна". Атакующий знает о том что между двумя узлами передается информация, и даже догадывается какая. Но ее перехват практически невозможен, так как за то время пока будет идти дешифровка этих данных они уже потеряют свою ценность и перестанут являтся тайной.

А вот что думают по поводу VPN разработчики T.A.I.L.S. оригинал тут -> https://tails.boum.org/blueprint/vpn_support/

"Некоторые пользователи запрашивают поддержку VPN в Tails для "усиления" анонимности. Ну типа "чем больше серверов в цепочке, тем типа круче". Это тупо неверно - VPN только снижает вашу анонимность, потому что у вас будет или постоянный входной сервер (в схеме "tor over vpn") или постоянный выходной сервер (в схеме "vpn over tor").

Так что мы не хотим вводить поддержку VPN как замену Tor так как они предоставляют УЖАСНУЮ АНОНИМНОСТЬ ( в оригинале terrible anonymity - прим. автора) и это противоречит целям, для которых создавалась Tails."

Напомню, что T.A.I.L.S. распространяется бесплатно и смысла ее разработчикам врать нет, а вот с продавцами "немножно анонимности" все совсем наоборот - им есть смысл внушать людям о том что Tor это "палево" или он "дырявый" так как они могут заработать больше на доверчивых хомячках.

Наверняка возникнет вопрос - а почему количество серверов не "усиливает" анонимность. Внесу ясность:

Для решения такой тактической задачи достаточно всего трех "хопов" - прыжков от сервера к серверу, типа так:

[user] --hop1--> [node] --hop2--> [node] --hop3-->[internet]

смысл такой цепочки в том, что бы в ней не было узла, который знаком одновременно и с "юзером" и с "конечным сайтом" - то есть некоего слабого звена, которое "знает слишком много". При условии постоянной смены узлов и цепочек (что в Tor что, в i2p цепочки/тунели "живут" всего 10 минут) такого количества уже достаточно. При этом мы имеем всего два промежуточных узла, на которых может остатья информация, интересная вероятному противнику.

Если же увеличить количество узлов в цепочке, скажем в два раза, то это не даст никакого прироста в анонимности - что в прошлом примере что в этом "юзер" и "конечная станция" разделены так, что нет "слабого звена" на котором останутся данные и юзера и конечного сайта Но вот количество узлов на которых мы "запалимся" увеличится ровно в два раза, равно как и шансы, что какой то из узлов находится под контролем вероятного противника.

Так что дальнейший прирост промежуточных узлов будет уменьшать, а не увеличивать нашу защиту. Особенно если они "перманентные" - не меняющиеся. И особенно если на них есть данные про наши кошельки. И уж темболее если их IP адреса известны всем желающим (адреса серверов VPN лежат в открытом доступе на сайтах сервисов).

"Красный как пожарная машина".

Сотрудники VPN окажутся в ситуации когда они знают ваш IP адрес, знают ваши кошельки, с которых совершалась оплата и теперь уже знают, что вы совершали преступления, прикрываясь их добрым именем. При этом они наверняка прописали это в своих Privacy Policy (которые я уверен либо не читали либо не поняли) заранее предусматривая эти ситуации.

Отказ выдать данные будет классифицироваться как минимум как укрывательство, как максимум - соучастие в совершение преступления. С чего вы взяли, что ради одного из нескольких десятков, а то и сотен тысяч клиентов, который НАРУШИЛ ПРАВИЛА СЕРВИСА и СОВЕРШАЕТ ПРЕСТУПЛЕНИЯ кто то будет накалять отношения с правоохранителями? И не надо мне тут втирать что сервис в Италии. Бумага от наших специалистов полетит одновременно и в офис VPN и местным специалистам в погонах.

В заключении скажу что есть VPN сервисы "на дарксайде" которые придумали как отклонять запросы выдать инфу и запросы "тэйк дауны" (перестать обслуживать кого то из клиентов) почти легально. Для решения такой тактической задачи обычно используются такие маневры как:

1. Регистрация юридического лица в странах с "дырявым" или лояльным к такой деятельности законодательством.

2. Постройка серверов на энергозависимых носителях информации.

..но я не буду называть их ибо они ненамного лучше обычных сервисов, поскольку основа анонимности это отсутствие своих идентификаторов (работа через чужие точки доступа а.к.а. WiFi + Tor с обфускацией (маскировкой) трафика. Именно по этому в T.A.I.L.S. весь трафик завернут через Tor и предустановлен комплекс Airckrack-ng. Так что WarTech CR1ME Linux - это эволюционировавшая T.A.I.L.S позволяющая гибкие настройки, установку нужных программ и гораздо более широкий арсенал вооружения. Сама же концепция придумана не мной.

BONUS. Браузер Linken Sphere.

Так как telegra.ph отказывает в публикации, по причине слишком большого размера статьи, пришлось бонус сделать отдельной ссылкой, по которой узнаешь всё необходимое про эксплуатацию анонимного браузера Sphere: https://telegra.ph/-01-11-24