انتقاد از پیامرسان بومی، یا پروتکل جهانی SSL؟

به قلم سجاد نفیسی، فوق لیسانس امنیت IT دانشگاه صنعتی شریفاین مطلب در پاسخ به ادعاهایی که پروتکل SSL را جهت رمزنگاری کافی ندانسته، و در نتیجه پیامرسانهای سروش و ایتا را ناامن میخوانند منتشر شده است.

پروتکل SSL که در این پیامرسانها (و همه دنیا) جهت امنیت ارتباطات استفاده میشود در بستر شبکه غیرقابل شنود است. این پروتکل در تمامی تراکنشهای مالی و بانکی، تبادلات ایمیل، ارتباطات متنی و صوتی و ... توسط تمام سازمانهای و شرکتهای جهانی از گوگل، میکروسافت، اپل و ... استفاده شده و به امنیت آن اعتماد میشود.

به واسطه این گستردگی و اجماع جهانی، حتی میتوان ادعا نمود امنیت این پروتکل از امنیت پروتکلی که تلگرام جهت انتقال مطالب استفاده میکند (که پروتکل امنی است) به مراتب بالاتر است. با اینهمه در روزهای اخیر در جریان انتقادات داغ به نرمافزارهای پیامرسانی ایرانی، و به علت چیزی که جز ندانستن و ناآگاهی نام دیگری ندارد، پروتکل SSL ناامن یا ناکافی شمرده میشود!!

در مورد پیامرسانهای ایرانی قبلا در این پست تلگرام توضیحات کاملی نوشتهام.

در واقع برخی با نصب نرمافزار Packet Capture و داشتن اطلاعات ناقص از نحوه عملکرد این نرمافزار، تصور میکنند که پروتکل SSL قابل شنود است.

پاسخ این است که خیر، این پروتکل قابل شنود نیست، اما شما با نصب این نرمافزار روی دستگاهتان (و اجازه نصب گواهی از داخل آن) به دست خود امکان شنود ارتباطات خودتان را فراهم کردید. این کار توسط هیچ کسی غیر از شما و بدون داشتن دسترسی کامل انجام تغییرات در گوشی شما ممکن نیست.

برای درک ساده این موضوع در پروتکل SSL، مثالی میزنم:

فرض کنید احمد قصد ارسال مطلبی برای بهرام را دارد. طبعا احمد قبل از ارسال باید اطمینان پیدا کند که گیرنده مطلب بهرام است (یعنی وی را احراز هویت کند)

اگر جواد بتواند خود را به جای بهرام جا بزند، میتواند مطلب احمد را گرفته، خوانده، و سپس برای بهرام ارسال کند. (در اصطلاح فنی این کار را حمله مرد میانی یا Man In The Middle میخوانند)

پروتکل SSL نسبت به حمله مرد میانی مقاوم است. یعنی هیچ کس نمیتواند خود را به جای فرد دیگری جا بزند. این کار از طریق ساختاری به نام PKI انجام میگیرد که عملکردی شبیه یک مرکز صدور کارت ملی دارد: همانطور که هر فردی در جامعه با توجه به کارت ملی شناسایی میشود، هر موجودیتی در SSL از طریق گواهی(certificate) خود شناسایی میشود.

اما این تا زمانی است که گوشی شما آلوده نشده باشد و بتواند گواهی صحیح را از جعلی تشخیص دهد. در سیستم عامل اندروید در صورتیکه یک گواهی جعلی روی گوشی قرار داشته باشد، یک پیغام هشدار در بالای صفحه نمایان میشود.

عملکرد نرمافزار Packet Capture نیز به همین صورت است: نصب یک گواهی جعلی و سپس باز کردن پیامها از طریق آن. دقت کنید که چنین کاری بدون دسترسی به گوشی شما ممکن نبوده و حتی از جهت اهمیت، سیستم عامل اندروید به صورت مجزا از شما جهت نصب این گواهی جعلی تایید میگیرد.

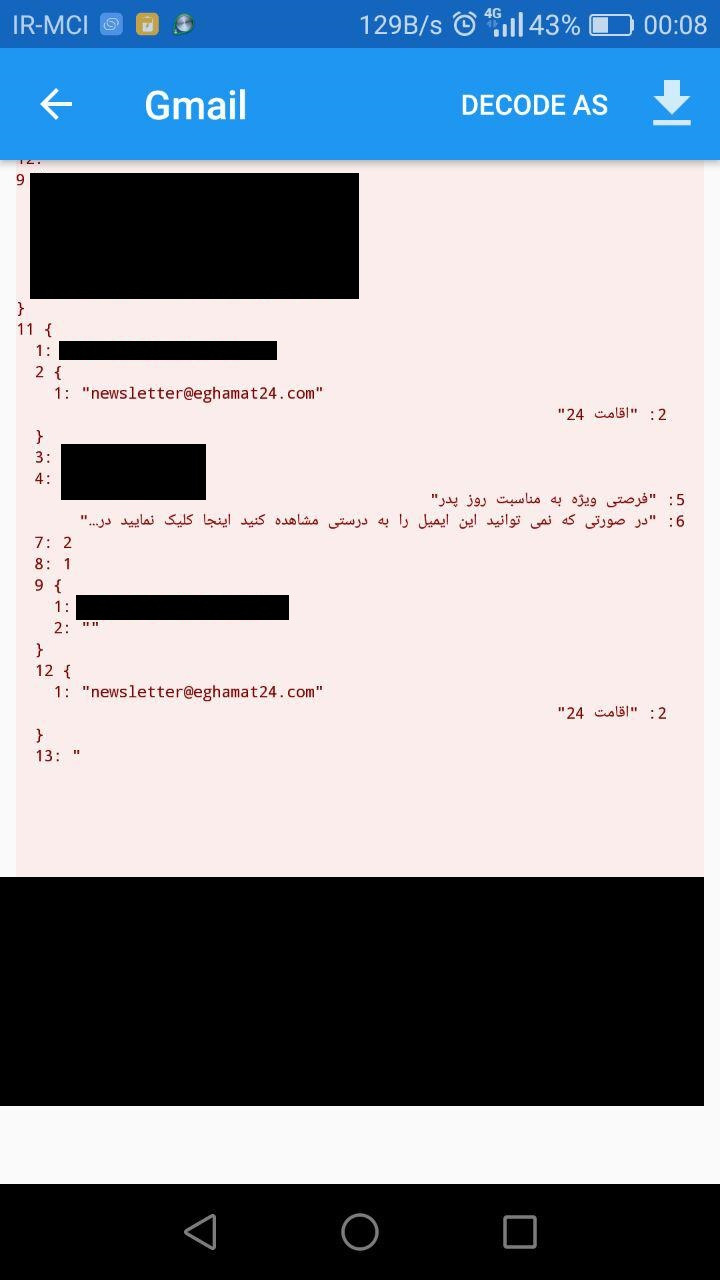

در زیر تصویری از شنود جیمیل توسط همین برنامه را میبینید. تصویری که در بسیاری از پستها در مورد سروش و ایتا به عنوان مدرک ناامن بودن آنها منتشر میشود!